آموزش های رایگان اینترنت رایانه ایمیل سایت وبلاگ تحقیق نرم افزارها تحقیقات علمی

آموزش های رایگان اینترنت رایانه ایمیل سایت وبلاگ تحقیق نرم افزارها تحقیقات علمیآموزش های رایگان اینترنت رایانه ایمیل سایت وبلاگ تحقیق نرم افزارها تحقیقات علمی

آموزش های رایگان اینترنت رایانه ایمیل سایت وبلاگ تحقیق نرم افزارها تحقیقات علمیآموزش شبکه + Network

آموزش شبکه + Network

آموزش شبکه + Network

منبع:

مقدمه - معرفی دوره آموزشی + Network

آموزش: کتاب آموزش نتورک پلاس Network Plus

{ دوره آموزشی که در پیش روی شماست حاصل یک کار ترجمه است و برگرفته از دوره آموزشی Network plus شرکت Trainsignal می باشد.

این دوره شامل 16 فصل و 95 درس می باشد . مطالب به صورت کاملا خلاصه و کوتاه بیان شده است و دلیل این خلاصه نویسی حفظ مطالب اصلی و رساندن مفاهیم

در کوتاهترین زمان ممکن است .

علاوه بر این , دوره آموزشی Network Plus یک دوره مقدماتی است که در آن بیشتر سعی شده تا دانش آموختگان در ابتدا با مفاهیم اصلی شبکه آشنایی پیدا کنند

و همچنین یک دید کلی از موضوعات متنوع شبکه پیدا کنند . اگر تاکنون هیچ گونه مطالعه ای در زمینه آموزش شبکه نداشته اید این دوره آموزشی برای شما بسیار مناسب

خواهد بود . این دوره به صورت زنجیره وار و پشت سرهم طراحی شده است به همین رو به شما توصیه می شود مطالب را پشت سرهم و فصل به فصل و درس به درس

دنبال کنید . همچنین اگر قبلا در زمینه شبکه آموخته هایی دارید این دوره مقدماتی می تواند به عنوان یک مرجع آموزشی به شما کمک کند .

نتورک پلاس چیست ؟

گواهینامه بین المللی Comptia Network+ نشانه واجد شرایط بودن در زمینه

مهارت شبکه است . آزمون مربوطه مواردی از قبیل تکنولوژی های شبکه , انواع

کابل یا رسانه شبکه , توپولوژی های شبکه , مدیریت و امنیت را پوشش می دهد .

با داشتن این مدرک می توانید در زمینه مدیریت شبکه , تکنیسن شبکه , نصاب

شبکه و کابل و کمک یار شبکه فعالیت کنید .

کمپانی هایی همچون Dell HP , Ricoh , Sharp , Xerox , برای تکنیسن های شبکه

این مدرک را نیاز دارند و یا به داشتن آن توصیه می کنند . این مدرک یک

مورد پیشنیاز برای تکنیسن های آیتی می باشد برای افرادی که قصد پیوستن به

مشاوران شرکت اپل را دارند نیز محسوب می شود و توسط دپارتمان دفاع امریکا

تایید می شود . نسخه اخیر این گواهینامه با کد N10-005 شناخته می شود و در

اول دسامبر سال 2011 ایجاد گردیده است . در این نسخه موضوعاتی امنیت و مدل

OSI مورد تجدید نظر واقع شده اند .

مطالبی که تا اینجا بیان کردیم ترجمه ای از معرفی این گواهینامه در سایت

رسمی سازمان کامپتیا بود . ولی به دلایل مسایل مختلفی که در ایران وجود

دارد امکان دریافت این گواهینامه بین الملی در داخل ایران وجود ندارد .

همچنین حتی با دارا بودن این مدرک در داخل ایران امکان اشتغال در داخل

ایران وجود ندارد .

آنچه که برای شما اهمیت دارد ارزشمند است این است که با گذراندن این دوره

حتی در صورت عدم دریافت گواهینامه بین المللی آن یک شناخت جامع و کامل از

مطالب کلی شبکه پیدا خواهید کرد و راه را برای یادگیری مهارت های پیشرفته

تر شبکه هموار می کنید .

در واقع بدون داشتن این دید کلی برای شما ممکن نخواهد بود تا در دوره های پیشرفته تر موفقیت کسب کنید . دوره Network+ در حکم نردبانی برای مراحل بعدی خواهد بود و اگر قصد یادگیری در زمینه مهارت های شبکه را دارید بایستی از اینجا شروع کنید .

این کتاب شامل ؟

برای یادگیری و آموزش نتورک پلاس راههای زیادی در پیش روی شماست .

می توانید به آموزشگاههای داخل ایران بروید . اگر به زبان انگلیسی مسلط

هستید می توانید کتابهای مرجع یا آموزشهای تصویری زیادی که در این زمینه

وجود دارد را دنبال کنید .

کتاب های نتورک پلاس بیش ار هفتصد صفحه حجم دارند و برای اشخاصی که به

دنبال یک آموزش سریع و آسان و درک مفاهیم کلی هستند مناسب نیست .

PluralSight یکی از معتبرترین کمپانی هاست که در زمینه آموزش های کاربردی

تصویری آیتی فعالیت می کند . آنچه که من در این آموزش برای شما فراهم کردم

یک کار ترجمه و تالیف است و بر اساس آموزش دوره Netwotk+ Pluralsight یک

مجموعه آموزشی فارسی را ایجاد کرده ام.

این دوره شامل 16 فصل می باشد و در قالب ۱۸۰ صفحه ارایه شده است .

مطالب به صورت کاملا خلاصه و کوتاه بیان شده است و دلیل این خلاصه نویسی

حفظ مطالب اصلی و رساندن مفاهیم در کوتاهترین زمان ممکن است . علاوه بر این

, دوره اموزش نتورک پلاس یک دوره مقدماتی است که در آن بیشتر سعی شده تا

دانش آموختگان در ابتدا با مفاهیم اصلی شبکه آشنایی پیدا کنند .پس برای

اینکه درباره شبکه بیشتر بدانیم این دوره شروع خوبی است .

و همچنین یک دید کلی از موضوعات متنوع شبکه پیدا کنند . اگر تاکنون هیچ

گونه مطالعه ای در زمینه آموزش شبکه نداشته اید این دوره آموزشی برای شما

بسیار مناسب خواهد بود . این دوره به صورت زنجیره وار و پشت سرهم طراحی شده

است به همین رو به شما توصیه می شود مطالب را پشت سرهم و فصل به فصل و درس

به درسدنبال کنید . همچنین اگر قبلا در زمینه شبکه آموخته هایی دارید این

دوره مقدماتی می تواند به عنوان یک مرجع آموزشی به شما کمک کند .

فهرست مطالب

فصل یک : مفاهیم اساسی شبکه

فصل دو : رسانه شبکه

فصل سه : توپولوژی های شبکه

فصل چهار : مدل OSI

فصل پنج : مدل TCP/IP

فصل شش : پروتکل های TCP/IP

فصل هفت : دیوایس های شبکه

فصل هشت : روتینگ یا مسیریابی

فصل نه : شبکه های بیسیم

فصل ده : خط فرمان

فصل یازده : بهینه سازی شبکه

فصل دوازده : ابزارهای شبکه

فصل سیزده : نظارت بر شبکه

فصل چهارده : مستندسازی

فصل پانزده : عیب یابی شبکه

فصل شانزده : امنیت شبکه

+++++++++++++++++++++++++++

درس اول - شبکه چیست؟

قبل از هر شروعی بایستی با مفهوم اولیه و اصلی شبکه آشنا شوید .

تعریف شبکه بسیار ساده است . هنگامی یک شبکه ایجاد می شود که شما دو یا چند کامپیوتر یا میزبان (Host) را به یکدیگر متصل کنید به نحوی که قادر به برقراری ارتباط و اشتراک منابع با یکدیگر باشند . اینجا کمی نیاز به دقت دارد . گفتیم به نحوی که قادر به انجام دو کار باشند . برقراری ارتباط (Connection) - اشتراک منابع (Sharing Resources) . هدف اصلی شبکه نیز همین دو مفهوم است یعنی ما شبکه را بوجود می آوریم تا بتوانیم با یکدیگر ارتباط برقرار کنیم و پس از بر قراری ارتباط منابع خود را به اشتراک بگذاریم .

خوب حالا Host یا میزبان به چه معناست ؟

Host یا میزبان می تواند شامل هر دیوایسی دارای کارت شبکه باشد که به کامپیوتر های دیگر اجازه برقراری ارتباط بدهد . برای درک بهتر Host را یک کامپیوتر در شبکه در نظر بگیرید . کارت شبکه دیوایسی است که هر کامپیوتر برای برقراری ابتدایی ترین ارتباط شبکه به آن نیاز خواهد داشت .

منابع شبکه شامل چه چیزهایی می شود ؟ منابع شبکه چیست ؟

Resources یا همان منابع در حقیقت همان داده ها یا اطلاعاتی هستند که کامپیوتر ها در شبکه به اشتراک می گذارند که هم می تواند یک فایل متنی یا ویدیویی باشد , هم یک پرینتر . هر چیزی که شما در شبکه آن را با دیگران به اشتراک بگذارید منابع شبکه محسوب می شود . حال یک فایل متنی یا عکس باشد یا پرینتر اتاق دفترتان . در سازمان ها برای صرفه جویی در منابع شبکه به جای اینکه برای هر کامپیوتری در هر اتاقی یک چاپگر قرار دهند , چاپگر را از طریق شبکه بین اتاق های مختلف به اشتراک می گذارند .

Network Interface یا رابط شبکه باعث اتصال کامپیوتر ها به یکدیگر می شود . در حقیقت کارت شبکه را رابط شبکه ای می باشد .

اکنون که شبکه را شناختید , حال چگونه ارتباط بین دو کامپیوتر را ایجاد کنیم ؟

فرض کنید که دو میزبان (کامپیوتر) داریم . چگونه بین این دو کامپیوتر شبکه ایجاد کنیم ؟ میزبان های شبکه برای ارتباط با یکدیگر بیت های اطلاعاتی را از طریق رسانه (Media) ارسال می کنند . این مدیا یا رسانه می تواند یک کابل مسی یا فیبر نوری باشد یا می تواند امواج بی سیم RF یا اینفرا رد باشد . در مورد انواع مدیا در مبحثی جداگانه به طور مفصل صحبت خواهیم کرد . فقط در اینجا به این مسئله اشاره کردیم که برای برقراری ارتباط شبکه ای بین دو میزبان بایستی بیت های اطلاعاتی از طریق مسیر مدیا برای یکدیگر ارسال شوند .

درس دوم - انواع شبکه از نظر مدیریت منابع چیست ؟

شبکه های کامپیوتری را به شیوه های مختلفی می توان دسته بندی نمود . یکی از این شیوه ها برحسب نحوه مدیریت منابع در شبکه می باشد . یعنی به این صورت که مدیر و مسئول منابع در شبکه کیست و آیا در شبکه ای خاص یک مدیریت مرکزی وجود دارد یا خیر هر کس مدیر خودش است . بنا براین شیوه شبکه به دو صورت Client Server و Peer to Peer دسته بندی می شوند .

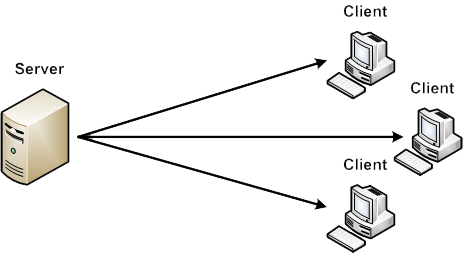

Client Server :

در این نوع از شبکه هر میزبان یا به عبارت ساده تر هر کامپیوتر به طور ویژه یک سرور ( فراهم آورنده منابع ) یا یک کلاینت ( دریافت کننده منابع شبکه ) است . به واژه یا در این جمله دقت کنید . یعنی در این نوع از شبکه یک کامپیوتر اگر سرور باشد دیگر نمی تواند کلاینت باشد و یا اگر کلاینت باشد دیگر نمی تواند سرور باشد .

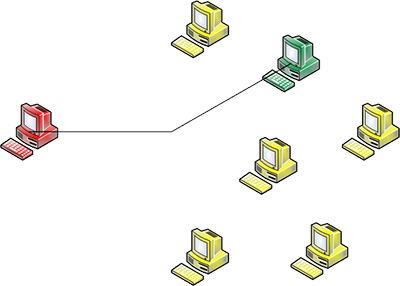

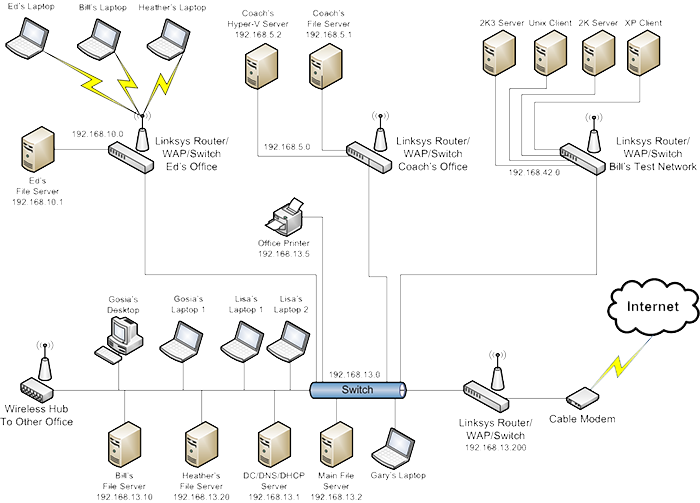

همانطور که در شکل پایین نیز مشاهده می کنید در این نوع شبکه یک کامپیوتر (میزبان) که سرور نام دارد , وظیفه مدیریت منابع شبکه را بر عهده دارد و کامپیوتر های دیگر از منابع شبکه بهره می برند . در این نوع شبکه به دلیل مدیریت مرکزی امنیت افزایش می یابد به همین دلیل در شبکه هایی که تعداد کامپیوتر ها از 10 عدد بیشتر می شود به دلیل رعایت امنیت و مدیریت مرکزی و جلوگیری از ایجاد هرج و مرج و بی نظمی در شبکه از این نوع شبکه استفاده می شود .

Peer to Peer :

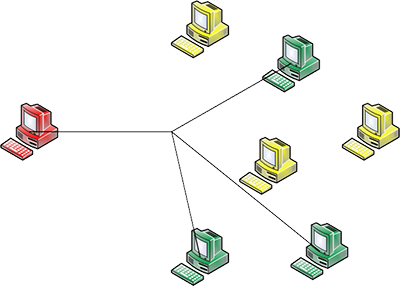

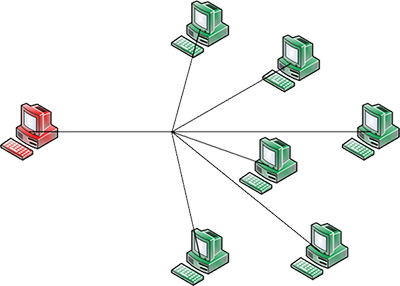

در این نوع از شبکه برخلاف نوع Client Server هر کامپیوتر (میزبان) هم یک سرور ( فراهم آورنده منابع ) و هم یک کلاینت ( دریافت کننده منابع شبکه ) است . به واژه هم در این جمله دقت کنید . یعنی در این نوع از شبکه یک کامپیوتر هم سرور است هم کلاینت . همانطور که در شکل زیر نیز می بینید یک کامپیوتر هم می تواند کلاینت باشد , هم سرور و دیگر یک مدیریت مرکزی وجود ندارد . این نوع از شبکه وقتی کاربرد پیدا می کند که دیگر نمی خواهیم یک سرور مجزا ایجاد کنیم و به دلیل محدود بودن تعداد کامپیوتر ها نیاز به مدیریت مرکزی نداریم . این شبکه معمولا در شبکه های خانگی و کوچک کاربرد دارد . شبکه Workgroup در ویندوز سون که در دوره آموزش ویندوز سون خواهید خواند , از این نوع به حساب می آید شبکه های اولیه Torrent نیز از نوع نظیر به نظیر هستند .

درس سوم - انواع شبکه از نظر گستره تحت پوشش چیست ؟

اکنون می خواهیم شبکه ها را برحسب بزرگی و موقعیت دسته بندی کنیم هرچند این نوع دسته بندی کلیت ندارد و بسیار قدیمی است ولی دانستن آن خالی از لطف نیست .

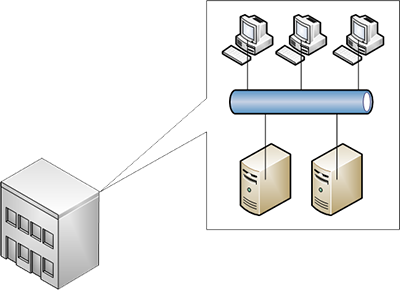

دسته اول LAN - Local Area Network :

معنی واژه انگلیسی آن میشود شبکه محلی . این نوع معمولا به شبکه ای که شامل یک ساختمان است اشاره می کند مثل شبکه محلی کوچک یک دانشگاه . اگر دقت کنید گفتم معمولا . بنا بر تجربه ای که افراد مختلف در زمینه شبکه دارند , ممکن است تعریف متفاوتی از LAN ارایه دهند . برای مثال می توان LAN را اینگونه نیز تعریف کرد : شبکه ای که مسیر ارتباطی آن در اختیار خودتان باشد یا به عبارت دیگر در داخل ساختمان خودتان باشد . ولی زمانی که شبکه شما به اینترنت متصل می شود و از یک سرویس دهنده سوم شخص سرویس دریافت می کنید شبکه شما دیگر LAN نخواهد بود . ولی در کل LAN را می توان شبکه ای دانست که تعدادی کامپیوتر بسیار به یکدیگر نزدیک هستند و از یک از طریق مسیری پر سرعت با یکدیگر ارتباط برقرار کرده اند .

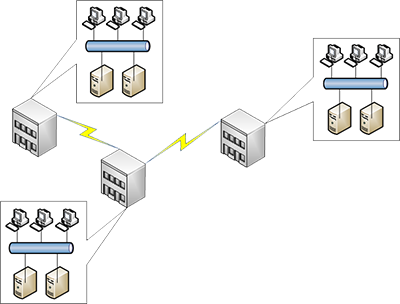

دسته دوم CAN - Campus Area Network :

اگر بخواهیم از منظر واژگان آن را ترجمه کنیم , معنی آن می شود , شبکه فضای باز دانشگاهی یا شبکه محوطه دانشگاهی . در حقیقت این شبکه وقتی بوجود می آید که چندین ساختمان مجاور به یکدیگر از طریق مسیر ارتباطی شبکه متصل شده باشند . (به واژه مجاور دقت کنید) حال این ساختمان ها می توانند دانشکده های یک دانشگاه در محوطه دانشگاه باشند یا می توانند ساختمان های مختلف یک ارگان دیگر در محوطه آن ارگان باشند .

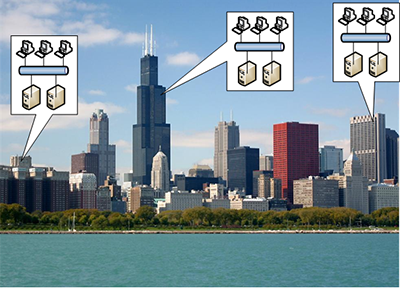

دسته سوم MAN - Metropolitan Area Network :

معنی واژگان آن می شود شبکه شهری . در این شبکه ساختمان های غیر مجاور ولی در محدوده شهری از طریق مسیر شبکه ای با یکدیگر ارتباط دارند . (به واژه های غیر مجاور و محدوده شهری دقت کنید)برای مثال بانک مرکزی در شمال شهر یک شعبه دارد در جنوب شهر شعبه ای دیگر و در شرق نیز یک شعبه دارد . ارتباط این سه بانک با یکدیگر از طریق مسیر شبکه ای یک شبکه MAN را پدید می آورند . ولی در صورتی که همین بانک ها از طریق فیبر با شعبه های دیگر در شهری دیگر ارتباط برقرار کنند شبکه ما دیگر MAN نخواهد بود . دقت کنید که این تعاریف همه جا کاربرد ندارند .

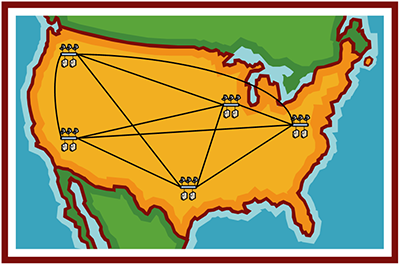

دسته چهارم WAN - Wide Area Network :

از نظر واژگان به معنی شبکه پهناور است . این شبکه بین ناحیه ای پهناور گسترش یافته است که معمولا چند شهر و کشور را پوشش می دهد . امروزه به هر شبکه ای که خارج از یک ساختمان باشد و به عبارتی دیگر LAN نباشد WAN می گویند و دیگر انواع CAN و MAN را به کار نمی برند ولی تعریف درست آن اینگونه است که WAN را شبکه ای پهناور گویند که مسیر ارتباطی بین چند شهر یا کشور یا قاره را پوشش می دهد .

احتمالا قبلا این واژه را شنیده باشید . به تعریف پروتکل دقت کنید :

پروتکل به معنی مجموعه از قوانین و رویه ها برای برقراری ارتباط است .

پس با توجه به تعریف برای اینکه میزبان ها بتوانند با یکدیگر ارتباط شبکه ای برقرار کنند بایستی از یک سری قوانین و رویه ها پیروی کنند یا به عبارت دیگر همگی از یکسری قوانین و پروتکل های یکسان استفاده کنند . بنابراین اگر یک میزبان از نوع خاصی از پروتکل استفاده کند و میزبان دیگر از نوع دیگری از پروتکل استفاده کند , آنها قادر به صحبت کردن با یکدیگر نخواهند بود .

یک مثال اجتماعی : اگر

شما به یک کشور خارجی سفر کنید , بایستی زبان مکالمه آنها را بلد باشید .

در غیر اینصورت قادر به صحبت کردن با آنها نخواهید بود . البته شاید

بتوانید با فراگیری زبان با آنها صحبت کنید ولی در صورتی که بخواهید به طور

موثر در آن کشور زندگی کنید بایستی لباس و فرهنگ آن کشور را بیاموزید و از

آن پیروی کنید . پروتکل نیز شامل قوانین و رویه هایی فرا گیر می باشد .

بعضی از پروتکل های رایج شبکه ای امروز به شرح زیر می باشد :

معروف ترین و رایج ترین آنها TCP/IP می باشد که یک پروتکل رایگان می باشد و بدون آن اینترنت معنایی نخواهد داشت . درباره این پروتکل در مبحثی جداگانه به طور مفصل صحبت خواهیم کرد .

سه پروتکل IPX/SPX ( پروتکل ویژه شرکت ناول ) NetBEUI (پروتکل ویژه شرکت مایکروسافت) و Apple Talk (پروتکل ویژه شرکت اپل) پروتکل های Vendor Specific یا فروشنده خاص هستند و رایگان نیستند و برای استفاده از آنها بایستی بهایی به شرکت سازنده پرداخت شود .

همه کامپیوتر ها و میزبان ها در شبکه برای اینکه بتوانند در شبکه کار کنند بایستی با یک آدرس شناسایی شوند . آدرس دهی در شبکه مشابه آدرس دهی در پست و تلفن است . شما برای ارسال نامه به دوست خود از طریق پست نیاز به ذکر آدرس گیرنده و فرستنده دارید . در مورد تلفن نیز برای برقراری ارتباط بین دو نفر از طریق خط تلفن , شماره تلفن نقش آدرس را ایفا می کند . در شبکه این آدرس به دو صورت مک آدرس (Mac Address) و آی پی آدرس (IP Address) هستند که در مباحث بعدی به طور مفصل راجع به این دو نوع آدرس در شبکه صحبت خواهیم کرد .

آدرس های آیپی در شبکه یا به صورت عمومی (Public) و یا به صورت خصوصی (Private) صورت می پذیرد .

آدرس های آیپی Private یک رنج آیپی بخصوص هستند که به این

منظور در نظر گرفته شده اند . این رنج از آدرس آیپی به عنوان مثال

192.168.1.1 را تنها می توان در شبکه های داخلی سازمان یا اداره یا خانه

خود به کار بگیرید و نمی توان از آنها در شبکه های خارجی یا دنیای اینترنت

استفاده کرد چرا ؟

برای اینکه کامپیوتر شما در دنیای اینترنت قابل

شناسایی و تشخیص باشد , بایستی یک آدرس یگانه و یکتا داشته باشد . مشکل

اینجاست که آیپی آدرس های خصوصی Private یگانه نیستند و همانگونه که شما می

توانید از آنها در داخل شبکه خود استفاده کنید , شرکت های دیگر نیز می

توانند از آنها در داخل شبکه خود بهره گیرند . خوب حالا راه حل چیست ؟

استفاده از آدرس های Public و انحصاری برای ارتباط با خارج از شبکه داخلی .

ولی سوال اینجاست به چه صورت ؟ با اینکه حدود 4 میلیارد آدرس آیپی منحصر

به فرد داریم ولی این میزان آدرس نسبت به نیاز روز امروز محدود است . به

همین دلیل به جای اینکه به تعداد کامپیوترهای یک سازمان آدرس آیپی یگانه و

عمومی خریداری کنیم معمولا یک یا چند آدرس آیپی استاتیک خریداری می شود .

سپس در بخش خروجی سازمان دیوایسی تحت عنوان NAT قرار می گیرد که وظیفه آن

ترجمه آدرس خصوصی به عمومی است .

![]()

فصل دوم:

درس اول - کابل های جفت به هم تابیده - (Twisted Pair)

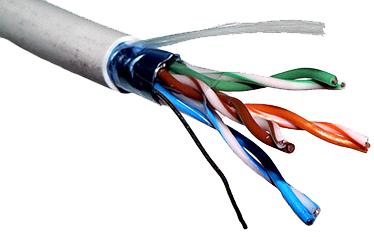

از انواع رایج کابل های شبکه , کابل های Twisted Pair هستند که به دسته بندی هایی تقسیم می شوند :

CAT 3 -- 10 Mbps

CAT 5 -- 100 Mbps

CAT 5e -- 1000 Mbps

CAT 6 -- 1000 Mbps

CAT مخفف و ابتدای کلمه انگلیسی Category به معنی دسته بندی می باشد . CAT 3 دارای سرعت انتقال 10 مگا بیت بر ثانیه می باشد و به دلیل این که امروزه سرعت بالاتر از 10 مگابیت بر ثانیه در ارتباطات شبکه ای مد نظر می باشد , امروزه اینگونه کابل ها کمتر دیده می شود . CAT 5 نسبت به CAT 3 بیشتر دیده می شود ولی به دلیل محدودیت سرعت انتقال داده کمتر کاربرد دارد . CAT 5 e که واژه e مخفف Enhanced می باشد (واژه Enhanced به معنی بهبود یافته می باشد ) بیشترین کاربرد را در شبکه های امروزی بوجود آورده است . این کابل ها داده ها را با سرعتی بالغ بر 1000 مگابیت بر ثانیه یا 1 گیگا بیت بر ثانیه انتقال می دهند . کابل های دیگری با نام CAT 6 وجود دارند که این کابل ها مشابه CAT 5e داده ها را با سرعت 1 گیگا بیت بر ثانیه انتقال می دهند . حتما خواهید پرسید پس تفاوت این دو در چیست ؟

کابل های CAT 5e برای رنج 100 مگاهرتز طراحی شده اند در صورتی که کابل های CAT 6 برای رنج 200 مگاهرتز طراحی شده اند و CAT6 در آینده جایگزین CAT5e خواهد شد . درست است که هر دو کابل قابلیت انتقال داده با سرعت یکسانی را دارند ولی عواملی نظیر تداخل سیگنال باعث کاهش سرعت بیشتری در کابل های CAT5e نسبت به کابل های CAT6 خواهد شد .

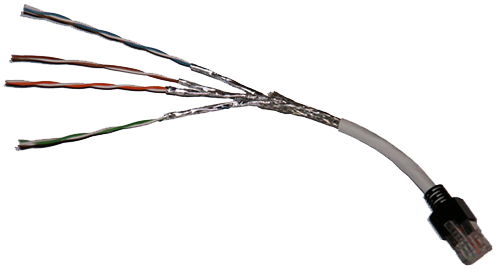

کابل های Twisted Pair از منظر پوشش کابل به دو دسته تقسیم می شوند :

Unshielded Twisted Pair - UTP - جفت های به هم تابیده شده بدون محافظ خارجی

Shielded Twisted Pair - STP - جفت های به هم تابیده شده دارای محافظ خارجی

کابل های بدون محافظ دربرابر امواج Electro Magnetic Interference حساس هستند . امواج EMI در محل هایی که ژنراتور برق یا لامپ های فلورسنت وجود دارند وجود دارد بنابراین توصیه می شود از کابل های دارای محافظ خارجی برای این گونه مکان ها استفاده کنید .تصویری از کابل های دارای محافظ را در زیر می بینید

آخرین مطلب در مورد نوع متصل کننده های کابل های است که برای کابل های Twisted Pair از کانکتر های RJ45 استفاده می شود .حتما تاکنون این کانکترها را هنگام اتصال مودم به کامپیوتر و بالعکس دیده اید

چه عواملی باعث تفاوت در سرعت انتقال در کابل های مختلف Twisted Pair شده است ؟

عوامل زیادی در این امر تاثیر دارند . از جمله می توان به ارتقا جنس آلیاژ به کار رفته در هر کدام از این کابل ها اشاره کرد . ولی مهم ترین عامل افزایش سرعت در این دسته بندی ها تابیده شدن یا همان Twisting جفت های به هم تابیده شده است که در دسته بندی های جدید تر بهبود و افزایش یافته است .

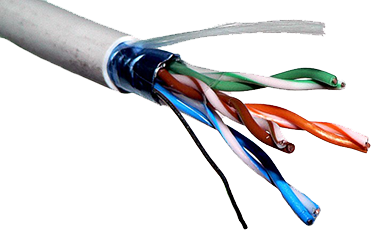

این سوال پیش می آید که چرا عمل تابیدن دو کابل به یکدیگر باعث افزایش سرعت خواهد شد ؟ در صورتی که کابل ها به یکدیگر تابیده نشوند و یا به نحو درست تابیده نشوند عملی تحت عنوان Crosstalk یا تداخل سیگنال رخ خواهد داد . این تداخل سیگنال باعث افت شدید سرعت سیگنال عبوری خواهد شد .پس تابیده شدن بهتر دو کابل به یکدیگر مساوی با کاهش تداخل سیگنال عبوری و افزایش سرعت سیگنال می باشد . در تصویر زیر مشاهده می کنید که کابل های Twisted Pair از چهار جفت به هم تابیده شده پدید آمده اند

خوب درباره سرعت انتقال سیگنال در کابل های Twisted Pair صحبت کردیم . ولی مسافت چطور ؟

تمامی دسته بندی های Twisted Pair مسافت 100 متر را بدون افت سیگنال (Attenuation) طی می کنند .

یک مثال روشن : فرض کنید شما در فاصله 10 متری دوستتان ایستاده اید و با او صحبت می کنید . او به راحتی صدای شما را می شنود و پاسخ شما را می دهد . اکنون فرض کنید که این مسافت را به 50 متر افزایش دهید . به چه دلیل دیگر قادر به شنیدن صدای او نخواهید بود ؟ زیرا امواج صدای او بر حسب بلندی صدا مسافت خاصی را طی می کنند و سپس نابود می شوند .

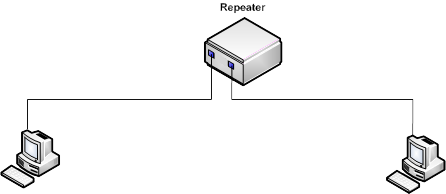

Attenuation یا افت سیگنال در کابل های مسی Twisted Pair نیز وجود دارد و نهایت مسافت طی شده را می گویند . برای این که این سیگنال از بین نرود قبل از نابودی سیگنال در مسیر های کابل ها دستگاههایی تحت عنوان Repeater قرار می دهند که Repeater یا تکرار کننده وظیفه Regenerate و بازسازی سیگنال را بر عهده دارد .

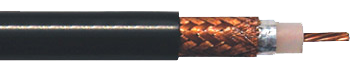

این نوع رسانه بسیار قدیمی است و امروزه کمتر از این نوع کابل برای ارتباط شبکه ای استفاده می شود به دلیل این که این نوع رسانه توسط Twisted pair جایگزین شده است . رسانه Twisted pair بسیار بهتر , ارزان تر و از نظر کیفیت انتقال سیگنال و سرعت انتقال عملکرد بهتری دارد . ولی با این حال شناخت کابل های کواکسیال خالی از لطف نیست .

به طور کلی کابل های کواکسیال از چهار لایه تشکیل شده اند . به شکل زیر دقت کنید . اولین لایه که در مرکز کابل قرار دارد هسته مسی (Copper core) می باشد . این لایه در حقیقت تنها لایه ای است که سیگنال از آن عبور می کند . پس از آن یک لایه عایق به نام عایق داخلی (Inner Insulator) داریم .این لایه وظیفه جدانمودن هسته مرکزی از لایه سوم را برعهده دارد . لایه سوم که لایه محافظ کابل(Shielding wire mesh) نام دارد وظیفه محافظت در برابر Cross Talk (تاثیر منفی سیگنال دو کابل بر یکدیگر) و EMI (امواج تخریب گر تولید شده از ژنراتور و لامپ فلورسنت) را بر عهده دارد . لایه آخر یا عایق خارجی (Outer Insulator) نیز مثل هر پوشش خارجی کابلی مانع از تماس با لایه سوم می شود .

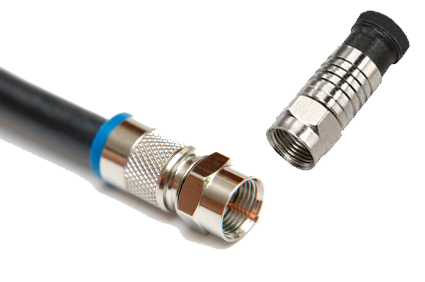

رایج ترین این نوع کابل ها (Thinnet (RG-58 است که سرعت 10 مگابیت بر ثانیه و مسافت 185 متر را طی می کنند و از کانکتری که شکل آن را در زیر می بینید استفاده می کند .

انواع RG-59 و RG-60 که تصویر آن را در زیر مشاهده می کنید امروزه بیشتر در کابل های تلویزیون و ماهواره کاربرد دارد

آخرین نوع کابل که در مورد آن صحبت خواهیم کرد , فیبر نوری هست .اولین و مهمترین چیزی که شما بایستی در مورد فیبر نوری بدانید این است که در فیبر نوری به جای جریان الکتریسیته از نور به عنوان وسیله انتقال سیگنال استفاده می شود . از همین جا می توان به فواید بالای این رسانه پی برد :

1- بسیار امن تر است : وقتی که شما سیگنال را بوسیله جریان الکتریسیته در کابل های Twisted pair و Coaxial منتقل می کنید , به راحتی می توان با استفاده از دیوایس هایی به داخل کابل Tab in کرده و سیگنال عبوری را دزدید در صورتی که در فیبر نوری , به دلیل استفاده از نور برای انتقال جریان این کار ممکن نیست .

2- EMI تاثیری بر جریان نور که برای انتقال سیگنال در فیبر نوری استفاده شده ندارد .

3- سرعت بالایی در انتقال جریان دارند و مسافت های بالایی را طی می کنند .

حتما این سوال برای شما مطرح می شود که پس چرا همه جا به جای استفاده از Twisted Pair از این کابل ها استفاده نمی شود ؟

زیرا این کابل ها بسیار گران قیمت تر از کابل های دیگر هستند . همچنین هزینه نصب و راه اندازی آنها بسیار گران قیمت است . دلیل دیگری که باعث می شود ما قادر به استفاده از این کابل ها در همه جا نشویم , عدم انعطاف آنها است . وقتی که شما سیگنال را با استفاده از برق در کابل مسی منتقل می کنید , می توانید کابل را خم کنید و در همه جهات بچرخانید و هر کجا که لازم شد مسیر کابل آن را تغییر دهید . ولی در فیبر نوری به دلیل استفاده از نور حتما بایستی کابل را در درجه خاصی خم کنید , در غیر اینصورت سیگنال عبور نخواهد کرد . جالب است بدانید که در انواع قدیمی فیبر نوری به دلیل استفاده از شیشه در کابل شما قادر به خم کردن کابل نبودید (به دلیل شکنندگی شیشه) . در انواع امروزی بیشتر از نوع خاصی از پلاسیتک استفاده می شود و با این حال به انعطاف کابل های مسی نمی رسد . مورد دیگری که در مورد عدم قابلیت انعطاف فیبر نوری می توان اشاره کرد , این است که برای قطع کابل در یک نقطه و اتصال آن به مسیری دیگر بایستی از کانکترهای هزینه بر و افراد متخصص با هزینه بالا استفاده کرد .

با تمام این توضیحاتی که دادیم بازهم استفاده از کابل های فیبر نوری روز به روز گسترش می یابد . به این دلیل که امنیت در دنیای امروز حرف اول را میزند . همچنین سرعت و مسافت بالای انتقال داده توسط این کابل بسیار بالاست . هرچند استفاده از این کابل ها بسیار هزینه بر است ولی با این حال روز به روز تجهیزات بهینه تر و جدیدتر و ارزان تری تولید می شود .

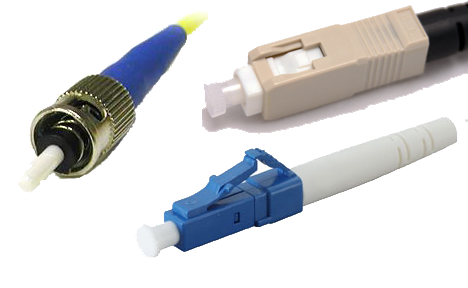

تصویر انواع کانکتر های استفاده شده در این نوع کابل ها را مشاهده می کنید .

اولین نوع کانکتر (SC (Square Connector یا کانکتر مربعی می

باشد که از کانکتر های اصلی می باشد و از تکنولوژی اولیه بهره گرفته است و

این نوع به سرعت توسط انواع

LC - Little Connector و Stab in Connector - ST جایگزین شد .

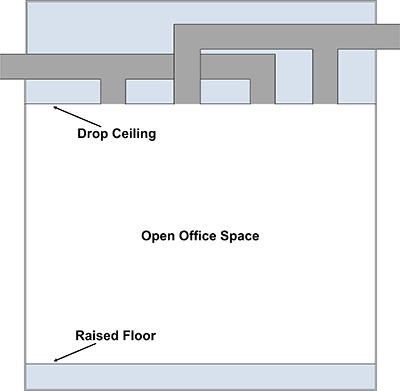

پلنوم در تعریف به معنای فضای محصور است که این فضای عبوری ممکن است در سقف باشد و به عنوان کانال هوا باشد . ممکن است در کف اتاق تعبیه شده باشد و همچنین ممکن است در دیواره ها ایجاد شده باشد . از این فضای محصور برای عبور کابل ها در داخل ساختمان به نحوی که از دید خارج باشند استفاده می شود . جنس خارجی کابل ها از PVC ایجاد شده و این ترکیب در اثر مجاورت مداوم با هوای عبوری و آتش ایجاد سم می کند . همچنین پی وی سی در صورت آتش گرفتن باعث گسترش آتش می شود . به همین دلیل توصیه می شود از Plenum Grade Cable برای عبور کابل ها استفاده کرد .

همانطور که در شکل زیر می بینید در سمت چپ حالت بسته

کابل Twisted Pair و در سمت راست حالت باز این کابل نمایش داده شده است .

در حالت باز می بینید که کابل از 8 سیم

(چهار جفت به هم تابیده شده)

تشکیل شده است . برای کابل کشی بایستی کابل را با ابزار های مخصوص برش داده

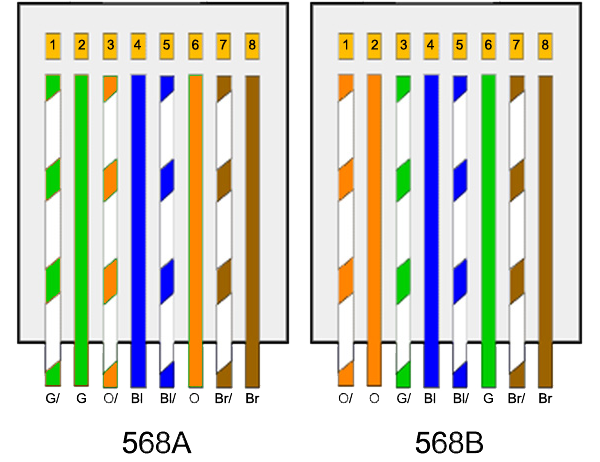

و پوشش خارجی آن را ببرید. سپس با استفاده از دو استاندارد EIA / TIA 568 A و EIA / TIA 568 B که ترتیب رنگ سیم ها را مشخص می کند , سیم ها را در داخل سوکت RJ45 قرار دهیم .

ترتیب رنگ سیم ها در استاندارد EIA / TIA 568 A به این ترتیب می باشد : سفیدسبز , سبز , سفید نارنجی , آبی , سفید آبی , نارنجی , سفید قهوه ای , قهوه ای

ترتیب رنگ سیم ها در استاندارد EIA / TIA 568 B نیز به ترتیب زیر است : سفید نارنجی , نارنجی , سفیدسبز , آبی , سفید آبی , سبز , سفید قهوه ای , قهوه ای

در بین این هشت سیم و هشت رنگ 4

عدد از آنها وظیفه انتقال سیگنال را بر عهده دارند و 4 سیم دیگر به منظور

آینده نگری و استفاده های جانبی تعبیه شده است .

از 4 سیمی که وظیفه

انتقال سیگنال را بر عهده دارند,دو سیم وظیفه ارسال سیگنال Send و دو سیم

وظیفه دریافت سیگنال Receive را بر عهده دارند .

به عنوان مثال در

استاندارد A دو سیم سفیدسبز و سبز وظیفه ارسال و دو سیم سفید نارنجی و

نارنجی وظیفه دریافت را برعهده دارند . اگر در ترتیب رنگ ها در این دو

استاندارد نیز دقت کنید متوجه می شوید که ترتیب تمامی رنگ ها ثابت است و

جای رنگ های نارنجی و سفید نارنجی با جای رنگ های سبز و سفید سبز تغییر می

کند . پس فلسفه وجود این دو استاندارد نیز در نحوه استفاده آنها برای کابل

کشی های متفاوت است . با توضیح انواع کابل کشی این موضوع را بهتر درک

خواهید نمود .

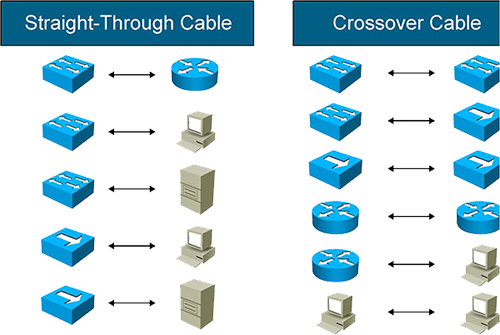

Cross Over :

در این نوع کابل کشی در یک طرف استاندارد 568A و در طرف دیگر 568Bاستفاده می شود و دلیل این امر این است که شما این نوع کابل کشی را زمانی استفاده می کنید که می خواهید هر دو طرف کابل را به یک کامپیوتر متصل کنید و برای اینکه مسیر ارسال و دریافت در دو طرف کابل منطبق باشد , بایستی از دو استاندارد معکوس هم استفاده شود .برعکس این موضوع را در نوع Straight می بینیم

Straight :

straight یا مستقیم که در این نوع کابل کشی در انتهای هر دو طرف کابل از استاندارد 568A استفاده می شود و دلیل این امر این است که شما این نوع کابل کشی را زمانی استفاده می کنید که می خواهید یک طرف کابل را به کامپیوتر متصل کرده و طرف دیگر کابل را به یکی از انواع دیوایس های شبکه همچون هاب , سوییچ , روتر متصل کنید . خوب حتما از خودتان می پرسید منظور چیست ؟ در دیوایس های شبکه مسیر پورت در داخل دیوایس معکوس شده است و دیگر شما نیاز ندارید که این مسیر را یکبار دیگر تغییر دهید . همان موضوع ارسال و دریافت است . گفتیم دو کابل وظیفه دریافت و دو کابل دیگر وظیفه ارسال را دارند .

در حالت عادی برای این که ارسال در یک طرف صورت پذیرد و دریافت در طرف دیگر بایستی رنگ کابل ها در یک طرف معکوس شود ولی چون در اینجا در یک طرف کامپیوتر وکارت شبکه آن را داریم و در طرف دیگر دیوایس شبکه و چون دیوایس شبکه در داخل خود پورت را معکوس می کند پس دیگر نیازی به معکوس کردن کابل نیست .

RollOver :

در این مدل از کابل کشی در یک جهت 568A و در جهت دیگر معکوس کامل آن را قرار می دهیم یعنی اگر 568A به ترتیب زیر باشد :

سفید سبز , سبز , سفید نارنجی , آبی , سفید آبی , نارنجی , سفیدقهوه ای , قهوه ای برای طرف دیگر آن داریم :

قهوه ای , سفید قهوه ای , نارنجی , سفید آبی , آبی , سفید نارنجی , سبز , سفید سبز

این مدل معمولا استفاده رایج ندارد و برای روتر های ویژه سیسکو بیس به کار می رود که این روتر ها نیاز هایی مبنی بر کابل کشی های ویژه دارند .

Loopback این مدل برای اهداف عیب یابی کاربرد دارد .

کاربردی ترین مدل ها دو مدل اول یعنی Cross over و Straight می باشد و جالب است بدانید که با تمام توصیف های داده شده این دو مدل قابل تعویض هستند . کارت شبکه های جدید (نه تمامی آن ها) قابلیت هایی از قبیل Auto Sends را دارند به این معنی که تشخیص می دهند که مسیر ارسال و دریافت کدام است .

رایج ترین تکنولوژی که امروزه از آن استفاده می شود , تکنولوژی Ethernet است و امروزه تکنولوژی Token Ring کاربرد چندانی ندارد و می توان گفت که دیگر وجود ندارد .

حالا تکنولوژی Ethernet چیست ؟ چه ویژگی ها و اجزایی دارد ؟

IEEE سازمانی است که

استاندارد های شبکه را نام گذاری و تصویب می کند و این ارگان نام 802.3 را

برای استاندارد Ethernet تعیین نموده که به بر اساس تاریخ ایجاد این پروژه

یعنی سوم فوریه (2) سال 1980 این نام را برگزیده است . Ethernet بر مبنای

Access method یا متد دسترسی CSMA/CD بنا شده و از این متد استفاده می کند .

CSMA/CD مخفف

Carrier Sense – Multiple Access –Collision Detection می باشد .

اکنون به توضیح هر یک از این اجزا می پردازیم :

Multiple Access : این جز از نظر لغوی یعنی دسترسی چندگانه . ولی اگر بخواهیم به صورت شفاف آن را بیان کنیم , به این معنا است که :

در شبکه ای که چند کامپیوتر داریم و همه آنها به شبکه متصل اند , همگی به صورت همزمان به شبکه دسترسی دارند .

Carrier Sense : که به معنی فال گوش ایستادن است .گفتیم در شبکه کامپیوتر ها به صورت همزمان به شبکه دسترسی دارند . حال اگر همه آنها به صورت همزمان اقدام به ارسال داده ها در مسیر شبکه کنند , چه اتفاقی رخ خواهد داد ؟ تصادم رخ می دهد و هیچ کدام از بسته های اطلاعاتی به مقصد نخواهد رسید . Carrier Sense به این معناست که هر کدام از کامپیوتر های شبکه قبل از ارسال بسته اطلاعاتی به مسیر شبکه گوش می دهد و به اصطلاح فال گوش می ایستد تا مسیر خالی شود و در صورت خالی بودن مسیر اقدام به ارسال بسته می کند .

Collision Detection : در لغت به معنای تشخیص تصادم است .

گفتیم که کامپیوترهای شبکه به مسیر گوش می دهند و در صورت خالی بودن مسیر

اقدام به ارسال بسته می کند .

حال در صورتی که هر دو بسته در مسیر با

یکدیگر با یکدیگر برخورد کردند و تصادم رخ داد و بسته ها به مقصد نرسیدند ,

تکلیف چه خواهد بود ؟ اینجاست که ویژگی تشخیص تصادم اهمیت خود را نشان می

دهد . وظیفه آن این است که در صورت ایجاد تصادم و نرسیدن بسته به مقصد یک

بازه زمانی بسیار کوتاه صبر کند و مجددا اقدام به ارسال بسته اطلاعاتی کند .

این گونه می توان بیان کرد که CSMA/CD همانند یک گفتگو مودبانه است . یعنی ابتدا شما شروع به صحبت می کنید و من گوش می دهم سپس من صحبت می کنم و شما گوش می دهید و به دلیل مودبانه بودن صحبت در صورتی که هر دو به صورت همزمان شروع به صحبت کردیم , یک نفر صبر خواهد کرد و دیگری صحبت می کند. دقت داشته باشید که کل این فرایند به دلیل استفاده از جریان الکتریسیته و با توجه به سرعت جریان الکتریسیته در یک بازه زمانی بسیار بسیار ناچیز رخ خواهد داد .

حال که در مورد استاندارد های LAN صحبت کردیم به شرح استاندارد های اترنت می پردازیم

استاندارد های اترنت که در شبکه های لن به کار می رود با استفاده از یک فرمول کلی نوشته می شوند برای مثال ممکن است شما این کلمه نامفهوم و مشابه آن را دیده باشید : 10BaseT

در واقع این کلمه بر اساس این فرمول نوشته شده است : جنس کابل + دیجیتال یا آنالوگ + سرعت

یعنی در مثال بالا 10 به معنی سرعت 10 مگابیت بر ثانیه است . Base که مخفف کلمه Baseband می باشد به معنی دیجیتال است و متضاد آن Broadband به معنای آنالوگ است که در اینجا به کار نرفته است و در نهایت T به معنای جنس کابل از نوع Twisted Pair می باشد .

مثال 1 : 100BaseTX و 100BaseFX که در آنها 100 یعنی سرعت 100 مگابیت بر ثانیه و TX به معنی کابل Twisted Pair و FX به معنی کابل فیبر نوری

مثال 2 : 1000BaseT و 1000BaseX که هردو سرعت 1 گیگابیت بر ثانیه را دارند . هردو دیجیتال و اولی Twisted Pair و دومی فیبر است .

مثال 3 : 10GBaseT و 10GBaseSR و 10GBaseLR و 10GBaseER که همگی سرعت بالای 10 گیگابیت بر ثانیه را دارند . دیجیتال هستند و اولی از کابل Twisted Pair و موارد بعدی یعنی SR , LR , ER از فیبر استفاده می کنند .

اینها یک سری استانداردهای LAN هستند که آشنایی با آنها خالی از لطف نیست .

![]()

فصل سوم

توپولوژی شبکه طرح کلی شبکه است که می تواند به صورت فیزیکی یا منطقی باشد . در مباحث گذشته در مورد برخی توپولوژی های منطقی توضیح دادیم : مانند شبکه های Peer to Peer یا Client Server . در اینجا در مورد توپولوژی های فیزیکی صحبت خواهیم کرد .

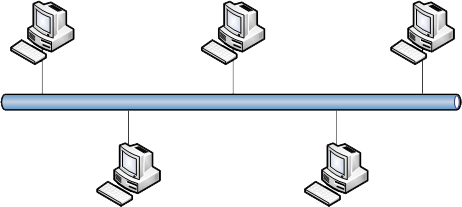

Bus Topology توپولوژی باس

همانطور که از نام آن پیداست در این توپولوژی فیزیکی , تمامی کامپیوتر ها همانند یک خط اتوبوس , در یک مسیر مستقیم به هم متصل اند . در این توپولوژی یک لاین شبکه وجود دارد که آن را خط اتوبوس در نظر بگیرید و هر کامپیوتری که در مسیر شبکه قرار دارد , یک ایستگاه در این خط می باشد . به شکل زیر دقت کنید :

در این شبکه هر کامپیوتر برای ارسال بسته اطلاعاتی شروع به ارسال بسته به هر دو طرف می کند . در نتیجه بسته مورد نظر برای تمامی کامپیوتر ها ارسال می شود و با توجه به اطلاعاتی که بر روی بسته وجود دارد , کامپیوتری که مقصد مورد نظر می باشد , بسته را دریافت می کند و سایر کامپیوتر ها بسته را نادیده می گیرند . گفتیم که بسته به هر دو طرف ارسال می گردد . حال فرض کنیم که بسته به هر دو انتهای مسیر برسد .در اینجا با توجه به بسته بودن هر دو مسیر در طرفین , عمل Bouncing رخ می دهد یعنی بسته اطلاعاتی به انتهای مسیر برخورد کرده و بر می گردد . حال فرض کنید تمامی بسته ها به این نحو در شبکه جریان یابند . در این حالت بسته های اطلاعاتی با یکدیگر برخورد کرده و عمل تصادم رخ می دهد و عملا شبکه از کار می افتد . برای جلوگیری از ایجاد چنین حالتی در هر در انتهای مسیر شبکه , یک مقاومت به نام Terminator قرار می دهند که به محض رسید بسته اطلاعاتی به انتهای مسیر , نابود شود و عمل بانس رخ ندهد .

خصوصیت این شبکه ارزان بودن آن است و برای ایجاد آن نیاز به هیچ گونه دیوایس جانبی نیست ولی این شبکه ایرادهای بزرگی دارد . از جمله مهم ترین نقص های آن این است که در صورتی که در هر نقطه از مسیر شبکه , کابل قطع شود کل شبکه از کار می افتد و به اصطلاح Down می شود . همچنین از دیگر ایراد های بزرگ آن این است که فرض کنید شبکه ای از نوع باس با 100 کامپیوتر ایجاد نموده ایم و شبکه ایراد پیدا می کند و از کار می افتد . کار بسیار دشواری خواهد بود که شما بخواهید بفهمید که مشکل ایجاد شده در مسیر کدام یک از کامپیوترها قرار دارد . پس عیب یابی در این شبکه بسیار دشوار خواهد بود .

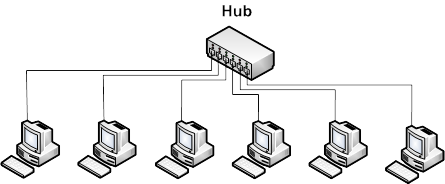

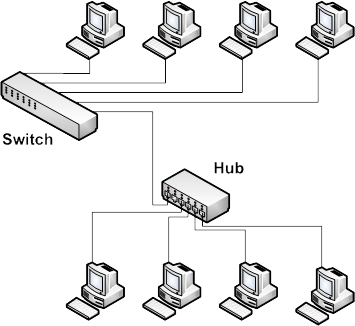

Star Topology توپولوژی استار یا ستاره شکل

در توپولوژی استار همانطور که از نامش پیداست همه سیستم ها همچون یک ستاره به یک نقطه مرکزی متصل اند که این نقطه مرکزی می تواند یک هاب , سوویچ یا روتر باشد . (راجع به این دیوایس ها توضیح خواهیم داد) هاب در این نقطه مرکزی مانند یک ترمینال یا یک چند راهی عمل کرده و بسته اطلاعاتی را به سایر سیستم ها ارسال می کند . مهم ترین ویژگی این شبکه این است که در صورتی که کابل در هر کدام از مسیر ها قطع شود , تنها همان کامپیوتر از کار می افتد و بقیه شبکه به کار خود ادامه خواهد داد . در این شبکه می گوییم که ما Single Point of Failure یا نقطه شکست مرکزی داریم . یعنی در صورتی کل شبکه از کار می افتد که نقطه مرکزی آن که در اینجا هاب است از بین برود

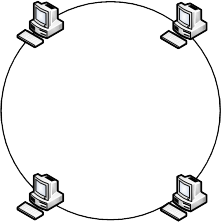

Ring Topology توپولوژی رینگ

توپولوژی حلقوی این توپولوژی نیز همانگونه که از نامش پیداست کامپیوتر ها در یک مسیر حلقوی به یکدیگر متصل شده اند و معمولا از این توپولوژی در محیط های WAN استفاده می شود . این توپولوژی نیز مانند باس در صورت قطع شدن کابل در مسیر با مشکل Down شدن شبکه مواجه است

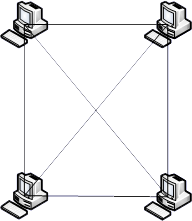

Mesh Topology توپولوژی مش

در این شبکه همه کامپیوتر ها به همه کامپیوتر های دیگر متصل اند . (ضرورتی به برقراری کلیه ارتباطات وجود ندارد و یک امر اختیاری می باشد )

به شکل زیر دقت کنید همانطور که می بینید در این شکل می

بینتید که هر کامپیوتر به صورت متمرکز به همه نقاط دیگر متصل شده است و

تمامی مسیرهای ارتباطی ممکن را دارد .

یعنی هر کامپیوتر سه مسیر مستقیم و دو مسیر غیر مستقیم به 3 کامپیوتر دیگر را تشکیل داده است . حالا فایده این کار چیست ؟

این

مسئله وقتی خودنمایی می کند که یک یا چند مسیر دیگر به هر دلیل ممکن قطع

شود . در این صورت مسیر های دیگر برای برقراری ارتباط وجود دارند . به این

ویژگی

Fault Tolerance یا تحمل خطا می گویند . البته توجه داشته باشید

که ایجاد چنین شبکه هایی به دلیل نیاز به هزینه های سنگین در راه اندازی و

نگه داری آنها بیشتر در موارد خاص استفاده می شود .

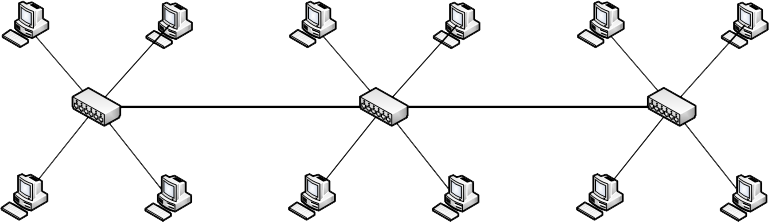

Hybrid Topology توپولوژی هیبرید

انواع 4 نوع توپولوژی که تاکنون آموختید انواع چهار گانه آن می باشد . حال می توانید این انواع را با یکدیگر ترکیب کنید تا نوع جدیدی را پدید آورید . به این مدل پدید آمده از چند نوع توپولوژی , توپولوژی هیبرید یا پیوندی می گویند . برای مثال در شکل زیر می بینید که کامپیوتر ها به صورت چهار تایی به صورت استار بسته شده اند و سپس کل آنها در یک مسیر باس به یکدیگر متصل شده و ارتباط دارند که آن را استارباس می نامند .

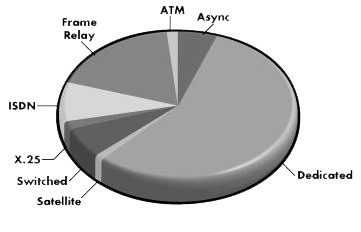

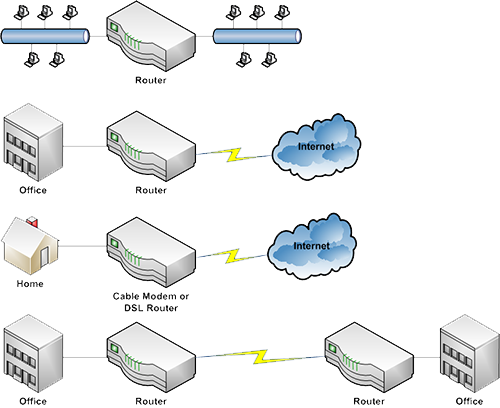

مواردی که در این

قسمت در مورد تکنولوژی های ون بیان می شود فقط در حد یک آشنایی کلی با

مباحث است و ورود به جزئیات بیشتر خارج از حوصله این درس است .

تکنولوژی

های WAN به شما کمک می کند تا بتوانید شبکه داخلی LAN خود را به دیگر شبکه

در دنیای خارج متصل کنید . این کار توسط سرویس دهنده های سوم شخص مانند

مخابرات و شرکت های ISP صورت می پذیرد و دانستن انواع این تکنولوژی ها و

ویژگی های آنها برای شما خالی از لطف نیست .

انواع این تکنولوژی ها از دو متد Switching استفاده می کنند :

1- Circuit Switching : که در آن یک مسیر مشخصی بین مبدا و مقصد به عنوان خط اختصاصی ایجاد می شود و جریان داده ها بین این مسیر منتقل می شود .

2-Packet Switching : داده به بسته های اطلاعاتی تقسیم می شود و هر بسته یک روت مستقل از مبدا به مقصد را ایجاد می کند و در نهایت تمامی بسته ها در مقصد به داده اصلی مبدل می شوند .

و اما تکنولوژی های WAN

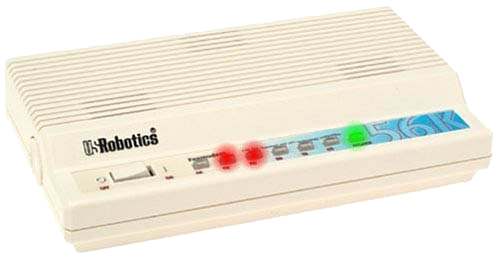

POTS - Plain Old Telephone Service

در حقیقت استفاده از تکنولوژی قدیمی خطوط آنالوگ تلفن و دایل آپ کردن با مودم و اتصال به اینترنت می باشد .

T1/E1

T1در حقیقت یک خط اجاره ای می باشد که آن را به 24 کانال با سرعت 64 کیلوبیت بر ثانیه تقسیم می کنند . در نتیجه کل لاین سرعت 1.544 مگابیت بر ثانیه را ارایه می دهد .

نسخه اروپایی آن است که سرعت مجموع 2.048 مگابیت بر ثانیه را بر روی 30 کانال تقسیم می کند E1

T3/E3

T3 خط اجاره ای می باشد که در حقیقت 28 خط T1 می باشد . Chanel ) 672 = 24*28) و در مجموع کل لاین سرعت 44.736 مگابیت را ارایه می کند

E3 نیز دارای 512 کانال و سرعت مجموع لاین 32.368 مگابیت بر ثانیه است

ISDN - Integrated Services Digital Network

BRI -Basic Rate Interface : که در آن از دو کانال 64k برای انتقال داده و از یک کانال 16k برای کنترل انتقال اطلاعات استفاده می شود .

PRI - Primary Rate Interface : که از 23 کانال 64k برای انتقال داده و از یک کانال 64k برای کنترل اطلاعات استفاده می شود .

SONET/OC-x - Synchronous Optical Network

Sonet یک تکنولوژی شبکه است که برای انتقال حجم بالایی از

ترافیک اطلاعات برروی کابل های طولانی فیبر نوری پدید آمده است . نرخ

انتقال اطلاعات در شبکه Sonet به درجات

OC - Optical Carrier Levels تقسیم می شود . در زیر این درجات و سرعت آنها را مشاهده می کنید :

OC - 1 = 51.84 Mbps OC - 48 = 2.488Gbps

OC - 3 = 155.52 Mbps OC - 192 = 10 Gbps

OC - 12 = 622.08 Mbps OC - 256 = 13.271 Gbps

OC - 24 = 1.244 Gbps OC - 768 = 40 Gbps

نیازی به حفظ کردن این درجات نیست فقط جهت اطلاع از انواع و سرعت آن ها را ذکر کردیم .

DSL - Digital Subscriber Line در لغت به معنی مشترک خط دیجیتال است که شرکت های ارایه دهنده خط تلفن (مخابرات) این سرویس را به شما ارایه می دهد . این سرویس اینترنت پر سرعت را با استفاده از خطوط معمولی مسی تلفن برای شما فراهم می کند .

این سرویس انواع مختلفی دارد :

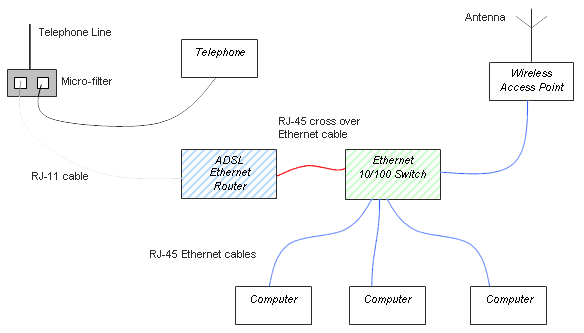

ADSL - Asymmetric Digital Subscriber Line

که به معنی مشترک خطوط نامتقارن دیجیتال است . این سرویس به شما اجازه می دهد تا از طریق خط تلفن خود به صورت همزمان مکالمه تلفنی داشته باشید (POTS) و اطلاعات را انتقال دهید . ساختار ADSL طور طراحی شده است که سرعت دانلود اطلاعات توسط شما بسیار بالاتر از سرعت آپلود اطلاعات است .

SDSL - Symmetric Digital Subscriber Line

که به معنی مشترک خطوط متقارن دیجیتال است . در این سرویس شما نمی توانید به صورت همزمان از مکالمه تلفن و انتقال داده بهره مند شوید و برای این منظور بایستی یک خط جداگانه فراهم کنید به همین دلیل امروزه رایج نیست .

VDSL - Very High Speed Digital Subscriber Line

به معنی مشترک خطوط دیجیتال بسیار سریع می باشد . یک تکنولوژی جدید است که هنوز خیلی رایج نشده است و به شما اجازه می دهد از نهایت پهنای باند موجود در خط تلفن خود بهره مند شوید (سرعتی بالغ بر 13-55 مگابیت بر ثانیه)

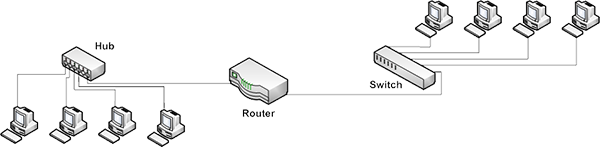

حال که با این تکنولوژی ها آشنا شدید در باره نحوه برقراری و ارتباط شما با اینترنت صحبت می کنیم . برای برقراری ارتباط شما یکی از متدهای زیر را می توانید استفاده کنید :

Cable Modem - استفاده از مودم که به شما اجازه استفاده از اینترنت بر روی خطوط تلفن را می دهد

Satellite - استفاده از ماهواره برای برقراری ارتباط با اینترنت پر سرعت

Wireless – استفاده از امواج وایرلس (بی سیم) برای برقراری با اینترنت که در کاربران موبایل رایج است

تمامی مطالبی که در این بخش در مورد تکنولوژی های WAN ذکر شد تنها یک Overview و مرور کلی بود تا شما یک شناخت کلی از انواع و ویژگی های آنها به دست آورید زیرا هر کدام از این تکنولوژی هایی که ذکر کردیم ساعت ها جای بحث دارند و در حوصله این دوره نمی گنجد . همچنین شما نیاز به دانستن اطلاعات جزیی در این موارد نخواهید داشت .

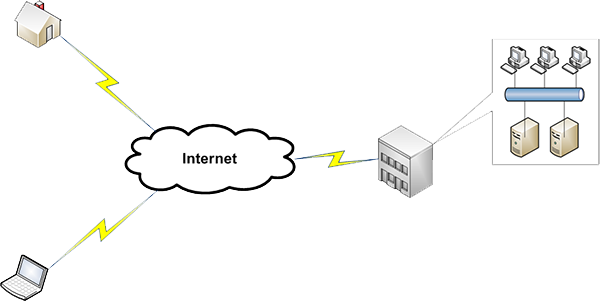

وی پی ان را می توان یکی دیگر از توپولوژی های منطقی نامید . VPN مخفف Virtual Private Network می باشد که در لغت به معنی شبکه خصوصی مجازی می باشد . به این معنی که شخصی که از شبکه محلی دور می باشد و به آن دسترسی فیزیکی ندارد , به صورت مجازی عضوی از این شبکه خصوصی می شود .

این تعریف کمی گیج کننده است . با یک مثال توضیح می دهیم . فرض کنید که شما کارمند یک شرکت می باشید و وظیفه ثبت اطلاعات مالی را در شرکت بر عهده دارید . امروز روز جمعه است و شما به سفر رفته اید . در همین حال یک مشکل مالی بوجود می آید که فقط به دست شما قابل حل است و رئیس از شما تقاضای کمک می کند . اکنون شما در سفر هستید . چاره چیست ؟

در صورتی که مدیر آی تی شرکت یک کانکشن وی پی ان ایجاد کند ,شما در حین سفر در صورت دسترسی به شبکه اینترنت می توانید به کانکشن وی پی ان متصل شوید و وظیفه مالی خود را در شرکت انجام دهید . در حقیقت وی ان باعث می شود شما به صورت مجازی عضوی از شبکه محلی (LAN) شرکت شوید . حتما با خود می گویید وقتی که اینترنت هست دیگر چه نیازی به اتصال از طریق وی پی ان وجود دارد ؟

به دلیل مسائل امنیتی . وی پی ان با ایجاد یک پروتکل تونلینگ یک ارتباط امن بین مبدا و مقصد را ایجاد می کند. این تونلینگ به معنی یک تونل فیزیکی نمی باشد بلکه به معنی رمزنگاری داده ها با الگوریتم خاص می باشد . درباره انواع تونلینگ در مباحث بعدی به طور مفصل توضیح خواهیم داد .

فصل چهارم

قبل از اینکه درباره مدل OSI صحبت کنیم و توضیح دهیم که حقیقتا مدل OSI چیست بایستی کمی بیشتر درباره تعریف پروتکل صحبت کنیم .

اگر به یاد داشته باشید در مباحث قبلی توضیح دادیم که پروتکل مجموعه ای است از قوانین و رویه ها که برای برقراری ارتباط به آن نیاز داریم . برای این که این مفهوم را برای شما روشن کنیم به توضیح یک پروتکل خارج از دنیای شبکه می پردازیم .

فرض کنید که می خواهید نامه ای را برای دوست خود در شهر دیگری ارسال کنید . چه کارهایی انجام خواهید داد. در ابتدا نامه را نوشته و در پاکت نامه قرار می دهید . سپس شرکتی را برای ارسال نامه به مقصد انتخاب می کنید . در اینجا اداره پست را انتخاب می کنیم . اداره پست برای اینکه نامه شما از مقصد به مبدا به صورت مطمئن ارسال گردد , یکسری قوانین و رویه ها (پروتکل ها) را تعریف می کند . پس دراینجا اداره پست را مجموعه پروتکل ها (Protocol Stack) و هریک از قوانین آن را زیر پروتکل (Sub Protocol) در نظر می گیریم . حالا این زیر پروتکل ها چیست ؟ مثلا نوشتن آدرس مبدا و مقصد براساس فرمت خاصی بر روی پاکت نامه در مکان مشخصی . نوشتن کد پستی مبدا و مقصد بر روی پاکت نامه در محل مشخصی . انداختن پاکت نامه در صندوق پست .

حال فرض کنید که آدرس مقصد را وارد نکنید . یا اینکه به جای انداختن پاکت نامه در داخل صندوق پست آن را در داخل صندوق صدقات قرار دهید . چه اتفاقی رخ می دهد . واضح است نامه شما به مقصد نمی رسد .

دقیقا چنین پروسه ای در داخل شبکه برای ارتباط کامپیوتر ها با یکدیگر وجود دارد . کامپیوتر ها در شبکه برای برقراری ارتباط با یکدیگر بایستی یکسری قوانین و رویه های یکسان (پروتکل های مشخص) را قبول نمایند

حال تمامی این مطالب چه ربطی به مدل OSI داشت ؟

در این مثال توضیح دادیم که برای ارسال نامه به مقصد بایستی رویه های زیر انجام گیرند

بسته بندی , آدرس دهی , پرداخت هزینه , قرار دادن در میسر شبکه پست .

مدل OSI پروتکلی است که در شبکه کاربرد دارد و پروسه ای مشابه آنچه بیان کردیم را دنبال می کند

در سال 1970 سازمان بین المللی استاندارد (ISO (International Standards Organization مدل OSI را به عنوان مدل مرجع برای تعریف استاندارد های اصلی برای ایجاد ارتباط در شبکه به وجود آورد . در بخش هایلایت شده بیشتر دقت کنید . ** تعریف استانداردهای اصلی برای ایجاد ارتباط در شبکه **. در حقیقت OSI یکسری قوانین وضع می کند که همه کامپیوتر ها در شبکه بایستی از آن استفاده کنند . همه آنها بایستی داده ها را بسته بندی کنند , آدرس دهی کنند , و در مسیر شبکه قرار دهند .

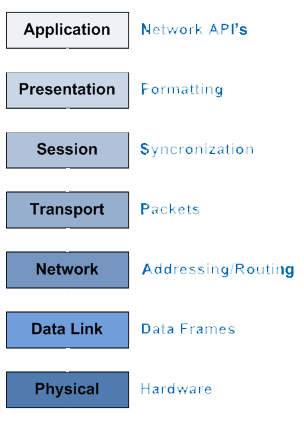

اکنون که یک دید کلی از این مدل پیدا کردید , بیایید کمی عمیق تر به آن نگاه کنیم . اولین چیزی که بایستی درباره این مدل بدانید این است که این مدل از 7 لایه تشکیل شده است و حقیقتا اولین چیزی که شما بایستی درباره این مدل بدانید این است که این اسامی و مفهوم این هفت لایه را فرا بگیرید .

Application

Presentation

Session

Transport

Network

Data Link

Physical

قبل از شروع به توضیح این هفت لایه خوب است بدانید که مدل OSI در یک کورس آموزشی چند صفحه ای نمی گنجد و می توان درباره آن چندین کتاب نوشت ولی آنچه که در اینجا بیان می کنیم آن چیزی است که شما برای کورس Network + به آن نیاز دارید و دانستن این مفاهیم باعث درک درست شما از مطالبی می شود که در ادامه آموزش بیان خواهیم کرد .

این لایه ها از پایین به بالا شماره گذاری می شوند یعنی لایه Physical اولین لایه , لایه Data Link دومین لایه و تا لایه Application که هفتمین لایه است و دلیل این نحوه شماره گذاری سیر تکمیلی این لایه ها می باشد . زمانی که کامپیوتر ها بدون آی پی به انتقال داده می پرداختند لایه Network نیز وجود نداشت . با گذشت زمان و پیشرفت تکنولوژی این لایه ها کامل گردیدند .

برای بسیاری از افراد دشوار است که تصور کنند که این هفت لایه کجا قرار دارند ؟ زیرا این لایه ها قابل لمس نیستند و به صورت شی فیزیکی وجود ندارند و مثلا نمی توان کنترل پانل را باز نمود و این هفت لایه را مشاهده کرد . با این وجود , این لایه ها به صورت حقیقی وجود دارند ولی در هیچ کجا قابل مشاهده نیستند . در حقیقت این لایه ها پروسه ای هستند که یک داده بوجود می آید در مسیر شبکه سازماندهی می شود و به مقصد می رسد

اکنون به شرح هفت لایه شبکه می پردازیم

ابتدا به توضیح لایه Application می پردازیم و دلیل این که از لایه هفتم شروع می کنیم این است که اولین پروسه از سازماندهی داده در این لایه صورت می پذیرد تا به لایه های پایین تر برسد . لایه Application Network API در حقیقت لایه رابط برنامه نویسی بین کامپیوتر و شبکه می باشد . برنامه های کامپیوتر از طریق این رابط با شبکه ارتباط برقرار می کنند .

لایه ششم Presentation می باشد که وظیفه فرمت دهی داده را بر عهده دارد (Formatting Data)

لایه پنجم Session می باشد که وظیفه آن همگام سازی و همزمان سازی ارتباط بین دو کامپیوتر مبدا و مقصد می باشد و بررسی می کند که دو کامپیوتر هماهنگ هستند و هیچ داده ای از بین نمی رود . (Synchronization)

لایه چهارم Transport است . وقتی می خواهیم یک داده را در شبکه ارسال کنیم نمی توانیم تمام بیت های اطلاعاتی را به یک باره و یکجا ارسال کنیم . در نتیجه بایستی آنرا به Packet هایی تبدیل کنیم . وظیفه لایه Transport یا انتقال همین تبدیل داده به بسته های کوچک است . (Packets)

لایه سوم Network . به

یاد دارید که گفتیم برای این که یک بسته به مقصد برسد , بایستی آدرس مبدا و

مقصد بر روی آن قرار داشته باشد . در اینجا نیز وظیفه لایه Network آدرس

دهی و مسیریابی بسته است . آدرس دهی در کامپیوتر توسط IP Address صورت می

پذیرد که در مباحث بعدی درباره آن به صورت کامل شرح می دهیم . (Addressing /

Routing)

لایه دوم Data Link که وظیفه آن Data Frames یا بسته بندی داده را برعهده دارد در این لایه همچنین برچسب مک آدرس به بسته اضافه می شود . (Data Frames)

لایه آخر یا بهتر است بگوییم لایه شماره یک لایه Physical یا فیزیکی شبکه است و حالتی را که کامپیوتر به شبکه متصل شده است را نشان می دهد . (Hardware)

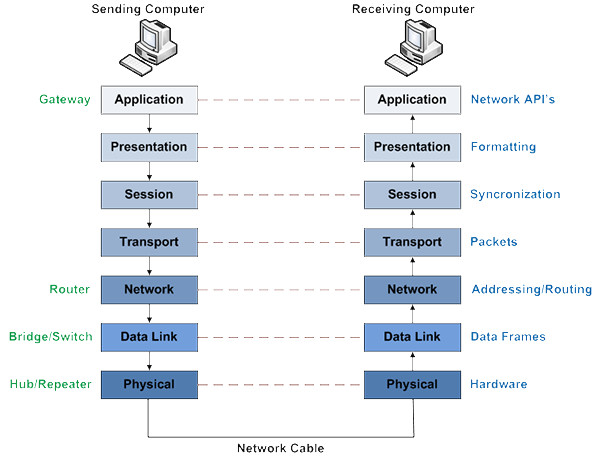

حال که مفهوم و وظیفه هرکدام از این لایه ها را درک نمودید . با توجه به شکل زیر مسیر حرکت یک داده از کامپیوتر فرستنده داده (Sending Computer) به کامپیوتر گیرنده داده (Receiving Computer) را ببینید

همانطور که در شکل می بینید کامپیوتر فرستند در سمت چپ شروع به ارسال داده می کند .

در لایه Application برنامه با شبکه ارتباط برقرار می کند

در لایه Presentation داده فرمت دهی می شود

در لایه Session داده ها همزمان سازی و همگام سازی می شوند

در لایه Transport داده ها به بسته ها کوچک تر تقسیم می شوند

در لایه Network مسیر یابی و آدرس دهی (Ip Addressing) صورت می گیرد

در لایه Data Link داده ها در چارچوب و به اصطلاح پاکت نامه قرار داده می شوند و مک به آن اضافه می گردد

در لایه Physical پاکت نامه از طریق کارت شبکه و مسیر کابل به لایه Physical کامپیوتر مقصد می رسد .

در طول مسیری که ذکر کردیم داده خام ما در لایه Application به یک داده بسته بندی شده در لایه Physical تبدیل شد و در هر لایه یکسری اطلاعات به آن اضافه شد . اکنون در کامپیوتر مقصد هرکدام از این اطلاعات چک می شود و بسته اطلاعاتی ما دوباره به داده خام تبدیل می گردد .

بعد از عبور بسته از لایه فیزیکی مقصد به لایه Data Link می رسد

در لایه Data Link بسته اطلاعاتی باز می شود مک آدرس چک می شود و در صورت صحت آن به لایه بعدی منتقل می گردد

در لایه Network آدرس مبدا و مقصد چک می شود و در صورت صحت اطلاعات به لایه بالاتر منتقل می گردد

در لایه Transport داده ای که به بسته های کوچک تبدیل شده بود یکی شده

در لایه Session بار دیگر همزمان بودن بسته ها چک می شود

در لایه Formatting داده به فرمت و شکل اولیه بازگشته

و

در نهایت از طریق رابط نرم افزاری یا لایه Application داده از مسیر شبکه

با نرم افزار مورد نظر ارتباط برقرار می کند و یک داده خام مجددا به مقصد

می رسد .

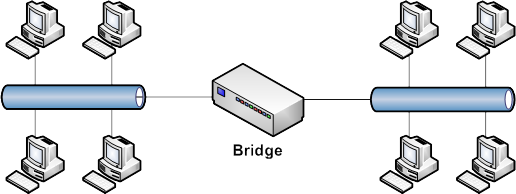

تنها مطلبی که بایستی در اینجا پرداخت این است که برخی از دیوایس های شبکه در لایه خاصی از مدل OSI فعالیت می کنند .

منظور از فعالیت یک دیوایس سخت افزاری در لایه خاصی از شبکه چیست ؟

منظور این است که هر دیوایس شبکه دانش محدودی دارد . با مثال بیان می کنم .

Hub و Repeater که تنها مانند یک دریچه در انتقال داده کار می کنند, در

لایه Physical شبکه کار

می کنند و درکی از لایه های بالاتر ندارند . یا

دیوایسی همچون Switch در لایه Data Link فعالیت می کند و دانش به کار رفته

در لایه Network را ندارد در حالی که دیوایس همچون Router دانش به کار

رفته در لایه Network را دارند . جالب است بدانید که سوییچ های جدید دانش

کار با آی پی آدرس را دارند و می توانند در لایه Network نیز کار کنند .

به یاد دارید که گفتیم برای این که دو کامپیوتر قادر به صحبت با یکدیگر باشند بایستی از پروتکل یکسانی استفاده کنند . حال در صورتی که این اتفاق صورت نپذیرد می توان با استفاده از Gateway یا همان مترجم پروتکل ها این ارتباط را صورت داد . Gateway به دلیل ماهیت نرم افزاری در لایه Application فعالیت می کند

فصل پنجم

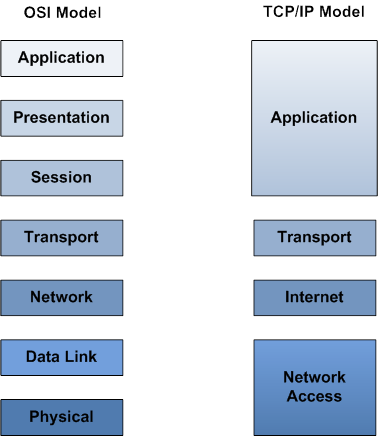

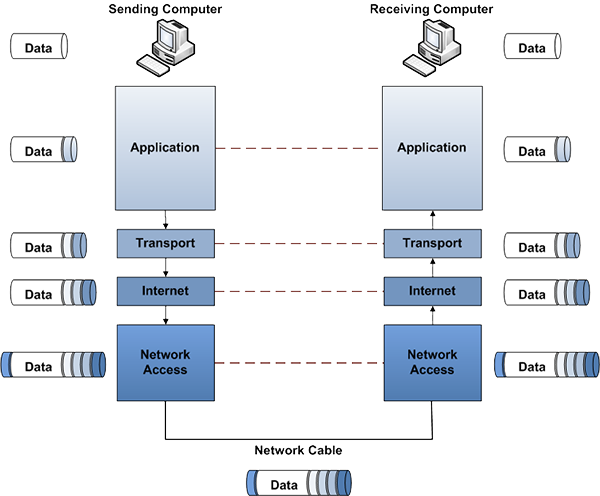

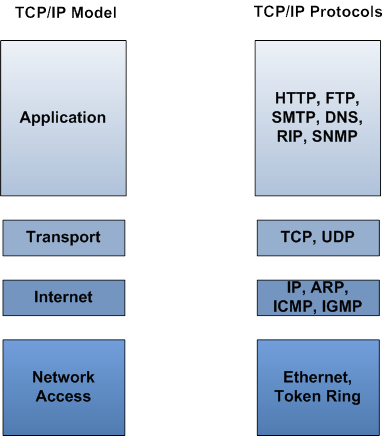

TCP/IP مخفف Transmission Control Protocol / Internet Protocol می باشد . معنی لغوی آن یعنی پروتکل کنترل انتقال / پروتکل اینترنت . TCP/IP پروتکل اولیه ارتباط اینترنت می باشد . پس دلیل اهمیت این پروتکل اینجا مشخص می شود . بدون TCP/IP اینترنت وجود ندارد .گر چه این پروتکل برای ارتباط اینترنت طراحی شده است ولی امروزه در اکثر شبکه های خصوصی نیز از TCP/IP به عنوان پروتکل اصلی استفاده می شود . مهندسی TCP/IP بر مبنای 4 لایه مدل DARPA بنا شده است . هر کدام از این 4 لایه مربوط به یکی از هفت لایه مدل OSI که در فصل قبل گفتیم می باشد و همچنین هر کدام از این 4 لایه پروتکل های جداگانه ای را دارند که همه این پروتکل ها با یکدیگر کار می کنند و دسته پروتکل های TCP/IP را بوجود می آورند .

به شکل بالا توجه کنید . همانگونه که می بینید در سمت چپ هفت لایه مدل OSI مشخص گردیده اند و در سمت چپ 4 لایه مدل TCP/IP . اگر به همپوشانی این دو مدل توجه کنید , خواهیم دید که لایه Application از مدل TCP/IP با سه لایه Application ,Presentation, Session از مدل OSI همپوشانی دارند . منظور از همپوشانی وظیفه و عملکرد مشابه لایه هاست . لایه Transport در هر دو مدل یکسان است ولی لایه Network در مدل OSI به نام Internet در مدل TCP/IP تغییر کرده است .

همچنین دو لایه Data Link و Physical در مدل OSI با نام لایه Network Access شناخته می شوند . بسیاری از افراد به دلیل تشابه نام به اشتباه لایه Network از مدل OSI را لایه همپوشان Network Access در نظر می گیرند در صورتی که لایه همپوشان Network لایه Internet می باشد پس در اسامی دقت کنید .

به شکل زیر دقت کنید . مشابه این شکل را در مدل OSI نیز داشتیم و این تصویر بیانگر نحوه انتقال داده از کامپیوتر فرستنده در سمت چپ از بالا به پایین و به کامپیوتر گیرنده در سمت راست می باشد .

اکنون می خواهیم درباره پروتکل های مدل TCP/IP صحبت کنیم . همانگونه که در تصویر زیر نیز می بینید هر کدام از لایه های مدل TCP/IP یکسری پروتکل های منحصر به فرد را دارا هستند که نتیجه کار کردن این پروتکل ها با یکدیگر , عملکرد کامل TCP/IP را پدید می آورد .

ابتدا به شرح پروتکل های لایه انتقال ( Transport Layer Protocols) می پردازیم یعنی TCP و UDP

(TCP (Transmission Control Protocol

به معنی پروتکل کنترل انتقال می باشد و بخشی از نام مدل TCP/IP نیز از همین پروتکل گرفته شده است . این پروتکل معمولا هنگامی استفاده می شود که یک ارتباط یک به یک و مستقیم بین دو کامپیوتر را داریم و چونکه این ارتباط از نوع Connection Oriented می باشد , پس یک ارتباط مطمئن محسوب می شود .

Connection Oriented !!! به چه معنی است ؟

به این معنی است که قبل از اینکه داده بتواند منتقل شود , یک

اتصال مطمئن بایستی برقرار گردد و این اتصال مطمئن از طریق متد Tree way

Handshake یا دست دادن سه طرفه ایجاد می شود . رویه کار به شرح زیر است :

ابتدا کامپیوتر شماره 1 به کامپیوتر شماره 2 می گوید , سلام می خواهم

باهات ارتباط برقرار کنم و این هم اطلاعات مورد نیاز برای برقرار ارتباط

کامپیوتر شماره 2 جواب می دهد : ممنون اطلاعات شما دریافت شد و این هم از اطلاعات من .

در نهایت کامپیوتر شماره 1 جواب می دهد : اکنون اطلاعات متقابل مورد نیاز برای برقراری ارتباط را داریم شروع به ارتباط کنیم .

و این گونه بود که این دو کامپیوتر با یکدیگر دوست شدند و شروع به برقراری

یک اتصال از نوع Connection Oriented یا اتصال مطمئن نمودند .

TCP زمانی کاربرد دارد که ما می خواهیم یک ارتباط مطمئن را برقرار کنیم و از دریافت بسته ها در مقصد مطمئن شویم . در این نوع ارتباط در صورتی که بسته به هر دلیلی درست ارسال نشود , دوباره ارسال خواهد شد . اینگونه ارتباط مثلا در فرستادن ایمیل کاربرد دارد .

(UDP (User Datagram Protocol

این پروتکل درست برعکس TCP

یک ارتباط Connectionless یعنی بدون نیاز به اتصال را بوجود می آورد و به

همین دلیل ارتباط از این نوع مطمئن نیست ولی در خیلی موارد کاربرد فراوانی

دارد زیرا برقراری یک اتصال مطمئن در همه جا ممکن نخواهد بود .

اگر

بخواهیم مفهوم کلی این ارتباط را در یک جمله بیان کنیم باید بگوییم : من

داده را برای شما ارسال و می کنم و امیدوارم که آن را دریافت کنید . به

کلمه امیدوارم در جمله دقت کنید . به این معنی که اگر بسته را نگرفتید , آن

را از دست داده اید و مهم نیست بسته بعدی را برای شما می فرستم .

مثال : حتما تا به حال تجربه Chat کردن در یک اتاق یاهو را داشته اید . اگر از اینترنت دایل آپ استفاده کرده باشید این موضوع به وضوح درک کرده اید . هنگامی که شخصی در اتاق چت شروع به گفتگو می کند , شما به سخنان او گوش می دهید . ناگهان سرعت اینترنت دایل آپ شما افت شدیدی می کند و دیگر صدای وی را نمی شنوید . بعد ار چند ثانیه مجددا صدای وی را خواهید شنید . به نظر شما این منطقی خواهد بود که ادامه صحبت های او را بشنوید و در یک گفتگوی آنلاین چند دقیقه از گفتگو عقب باشید ؟!!!! خیر منطقی نخواهد بود . آن قسمت از صحبت های دوستتان را که نشنیده اید را از دست داده اید مهم نیست . در عوض ادامه صحبت های وی رو به صورت زنده خواهید شنید .

یک مثال دیگر : هنگامی که شما به یک ایستگاه رادیویی آنلاین گوش می دهید , ایستگاه فرستنده نمی تواند منتظر تک تک میلیون ها کاربر بنشیند و در صورت عدم ارسال درست صدا آن را مجددا ارسال کند . او ارسال می کند و امیدوار خواهد بود که شما صدا را دریافت کنید .

(IP (Internet Protocol پروتکل اینترنت

درک این پروتکل از بقیه راحت تر است . آدرس آی پی را که می دانید چیست ؟ نمی دانید ؟ مشکلی ندارد کمی جلوتر توضیح کامل می دهیم فقط فعلا در همین اندازه بدانید که یک آدرس برای انتقال در شبکه است و این پروتکل نیز وظیفه آدرس دهی (Addressing) و عمل مسیریابی (Routing) را برعهده دارد . یعنی این پروتکل به بسته های انتقالی آدرس اضافه می کند و توسط آدرس موجود عمل مسیریابی را صورت می دهد .

(ARP (Address Resolution Protocol پروتکل آرپ

ARP یا پروتکل تحلیل آدرس وظیفه تحلیل و تبدیل آدرس آی پی به آدرس فیزیکی مک بر عهده دارد . در واقع این پروتکل با تحلیل آدرس آی پی در لایه Network از مدل OSI , آن را به مک آدرس و لایه Data Link انتقال می دهد . این عمل وقتی کاربرد دارد که دیوایس های ما دانش درک آدرس آی پی را ندارند و در لایه دوم مدل OSI یعنی لایه Data Link فعالیت می کنند .

(ICMP (Internet Control Message Protocol پروتکل آیسی ام پی

این پروتکل برای گزارش خطا به کار می رود و باعث می شود که ارتباط TCP/IP مطمئن تر شود . اتفاقی که می افتد این است که اگر شما داده را ارسال کنید و داده قادر به رسیدن به مقصد خود نباشد , ICMP پیغامی خواهد بود که برای شما برمی گردد تا شما مطمئن باشید که داده به مقصد رسیده است یا نه .

(IGMP (Internet Group Management Protocol پروتکل آیجی ام پی

اولین نکته که بایستی ذکر کنیم این است که پروتکل IGMP ربطی

به ICMP ندارد و تشابه حروف MP باعث اشتباه شما نشوند . حال این پروتکل چه

کار می کند ؟ این پروتکل ارتباطات گروهی از نوع Multicast را مدیریت می کند

. ارتباط از نوع Multicast چیست ؟

ما در TCP/IP سه نوع متد ارتباطی داریم که در درس بعدی به توضیح این سه نوع متد خواهیم پرداخت.

ما در TCP/IP سه نوع ارتباط داریم :

(Unicast : (One to One

Unicast را ارتباط یک به یک می نامند . همانطور که در شکل زیر می بینید ما در اینجا یک فرستنده داریم که به طور اختصاصی برای یک کامپیوتر مقصد ارسال می کند .

(Multicast : (One to Many

Multicast را ارتباط یک به تعدادی یا به گروهی خاص می نامند . همانگونه که در شکل زیر می بینید , یک فرستنده داریم و این کامپیوتر داده را برای تعدادی یا گروهی خاص از کامپیوتر ها ارسال می کند . این متد انتقال معمولا برای ارسال صدا و ویدیو کاربرد دارد و فقط کاربرانی که عضو گروه خاصی هستند , قادر به دریافت هستند . پروتکل IGMP که در درس قبل به آن اشاره کردیم نیز برای مدیریت این انتقال استفاده می شود .

(Broadcast : (One to All

این ارتباط نیز همانگونه که از نام آن پیداست به این گونه

عمل می کند که یک نفر ارسال می کند و اعلام وجود می کند و به همه می گوید

که من داده را ارسال کردم . اکنون همه کامپیوتر های موجود در شبکه قادر

دریافت داده خواهد بود . پس با اصطلاح Broadcast آشنا شوید به این گونه که

هرجا به کار رفت به این معنی است که برای همه ارسال کرده است .

به

عنوان مثال وقتی شما مودم وایرلس خود را کانفیگ می کنید می توانید SID آن

را Broadcast کنید تا تمامی کامپیوتر های اطراف قادر به دیدن آن باشند .

این را هم بدانید که این نوع ارتباط برای پروتکل UDP کاربرد دارد یعنی

کامپیوتر ارسال کننده ارسال می کند و شما در صورت تمایل می توانید دریافت

کنید یا نه و تضمینی برای ارسال مجدد داده وجود ندارد .

در توضیح اینکه آدرس آی پی چیست موارد زیادی را بایستی یاد گرفت . IP یک آدرس 32 بیتی است که به صورت اختصاصی و یگانه و منحصر به فرد یک کامپیوتر را در شبکه معرفی می کند پس نمی توان گفت که یک آی پی خاص در شبکه برای دو کامپیوتر وجود دارد (آدرس آی پی یگانه است) و در صورتی که در یک شبکه یک آی پی را برای دو کامپیوتر تعیین کنید , IP Conflict یا تضاد و ناسازگاری آیپی رخ می دهد .

تا اینجا گفتیم که آی پی یک آدرس یکتاست و 32 بیتی است .

چرا 32 بیتی ؟ 32 بیتی به چه معنی است ؟

جلوتر راجع به این موضوع صحبت می کنیم فقط برای درک بهتر یک توضیح کوتاه می دهیم . شما مثلا وقتی آدرس آیپی 192.168.0.1 را می نویسید , این نوع نحوه نوشتن را دسیمال یا عددی می نامند و این زبان عددی برای انسان آشنا و قابل لمس است ولی در اصل این زبان برای کامپیوتر قابل درک نخواهد بود و کامپیوتر آن را به صورت باینری یا 0 و 1 می شناسد که آدرس آیپی 32 بیت باینری خواهد بود . فعلا در همین اندازه بدانید به صورت کامل شرح خواهیم داد .

آدرس آیپی به دو بخش تقسیم می شود :Network ID و Host ID

بخش Network ID یا شناسه شبکه معرف شبکه ای است که شما در

آن قرار دارید و بخش Host ID به صورت یگانه و انحصاری معرف کامپیوتری است

که در شبکه قرار دارد .

با یک مثال این دو مفهوم را روشن تر می کنیم . شماره تلفن در کشور ایران از دو بخش تشکیل شده است یک بخش کد شهرستان و بخش دیگر شماره تلفن هر فرد به صورت منحصر به فرد می باشد . در مورد آی پی نیز به همین صورت است.

آدرس آی پی 192.168.10.1 را درنظر بگیرید . این آی پی از دو

بخش شناسه شبکه و شناسه کامپیوتر تشکیل شده است . بخش سمت راست آدرس آی پی

شناسه کامپیوتر است و بخش سمت چپ آن شناسه شبکه است . حالا چگونه تشخیص

دهیم که خط وسط این دو کجاست و دقیقا چگونه این مرز را مشخص کنیم . این مرز

توسط شناسه ای با نام Subnet Mask مشخص می شود .

در حال حاضر برای درک

بهتر موضوع ما می گوییم که شناسه Subnet Mask فقط از دو عدد 0 و 255 تشکیل

شده است ولی جلوتر می بینید که عددهای دیگر نیز می توانند این جایگاه را

اشغال کنند . حال 0 و 255 چگونه مرز را تعیین می کنند ؟ هر کجا که 0 بود

بیانگر شناسه کامپیوتر و هر کجا که 255 بود بیانگر شناسه شبکه است . پس در

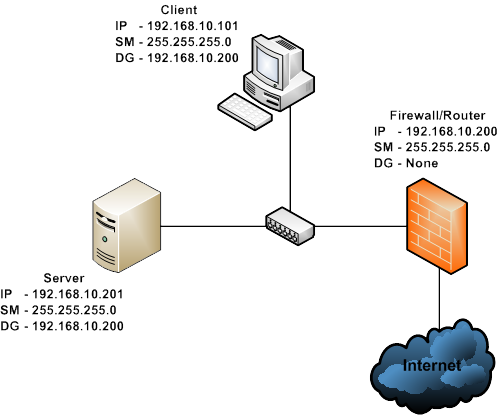

مثال آی پی 192.168.10.1 اگر Subnet Mask 255.255.255.0 را داشته باشیم ,

شناسه شبکه 192.168.10 و شناسه کامپیوتر عدد 1 خواهد بود و اگر Subnet Mask

255.0.0.0 باشد شناسه شبکه 192 و شناسه کامپیوتر 168.10.1 می باشد .

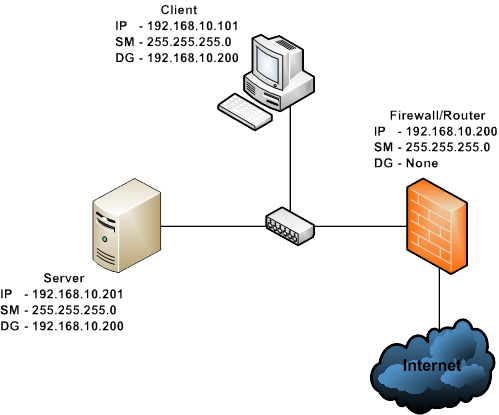

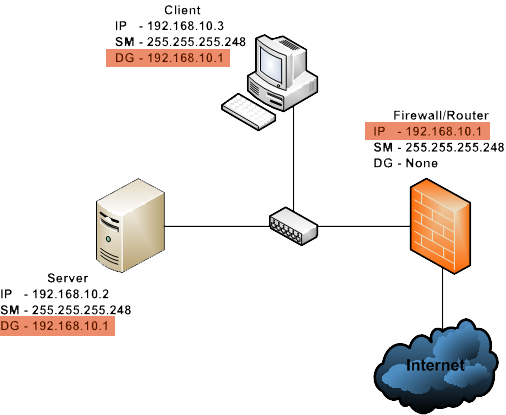

به شبکه زیر نگاه کنید تا کمی دید بهتر پیدا کنید . در این شبکه در پایین گوشه راست قسمت آبی اینترنت و فضای خارج از شبکه را داریم و در بالای آن قسمت نارنجی فایروال را داریم که مرز بین شبکه داخل و خارج را تعیین می کند . در گوشه سمت چپ کامپیوتر سرور قرار دارد و در بالا کامپیوتر کلاینت قرار گرفته است و این دیوایس ها توسط یک سوییچ در وسط به یکدیگر متصل شده اند . آدرس آی پی کامپیوتر سرور 192.168.10.201 که باتوجه به سابنت ماسک شناسه کامپیوتر آن 201 است و آدرس آیپی کامپیوتر کلاینت 192.168.10.101 است که با توجه به سابنت شناسه کامپیوتر 101 است . شناسه شبکه نیز 192.168.10 می باشد .

خوب حالا اگر نیاز داشته باشیم که یکسری از این آی پی ها را برای شبکه خود منظور کنیم بایستی چه کار کنیم ؟

بایستی بدانیم که چگونه یک طرح آدرس آی پی داشته باشیم پس باید بدانیم که چگونه این طرح را ایجاد کنیم .

برای اینکه یک طرح مناسب ایجاد کنیم بایستی یکسری سوالات از خودمان بپرسیم :

اکنون چه تعداد آدرس آی پی نیاز دارید ؟ چه تعداد کامپیوتر در شرکت خود داریم ؟ چه تعداد دیوایس در شبکه خود داریم ؟ مطمئنا بایستی تعداد کامپیوتر ها و دیوایس هایی که در شبکه ما به آی پی نیاز دارند را تعیین کنیم . آیا یک شبکه بزرگ طراحی می کنیم یا یک آفیس کوچک با تعداد کارمندان محدود .

در آینده به چه تعداد آدرس آی پی نیاز پیدا خواهیم کرد . همیشه باید آینده نگر بود و آینده را درنظر گرفت . هیچ هنگام نمی توان گفت که پیشرفتی در کار نخواهد بود و نیاز به آی پی آدرس های جدیدی پیدا نمی کنیم . همان اتفاقی که با وجود پیش بینی های به عمل آمده برای آیپی ورژن 4 افتاد (درباره آن صحبت خواهیم کرد)

سوال دیگری که در اینجا مطرح می شود این است که آیا دارید از صفر شروع می کنید و هنوز هیچ چیز در شبکه خود ایجاد نکرده اید یا اینکه شبکه شما در حال بهره برداری است و به دلیل اینکه با آن به مشکل برخورده اید می خواهید در ساختار آن یک تجدید نظر کلی کنید .

با پرسیدن این سوالات از شخص شخیص خودتان قادر خواهید بود تا یک طرح کلی از وضعیت شبکه خود را به دست آورید . حال با این ذهنیت و دیدی که به دست آورده اید به شرح یکسری قوانینی که برای آی پی دهی وجود دارند می پردازیم :

قانون اول :

هر آدرس آی پی از چهار شماره سه رقمی تشکیل شده است . هر کدام

از این چهار شماره را یک اکتت می نامند یعنی چه ؟ آی پی 192.168.10.101 را

در نظر بگیرید . 192 در اینجا یک رقم دسیمال است که اگر آن را به مبنای

باینری ببرید از 8 رقم تشکیل می شود .

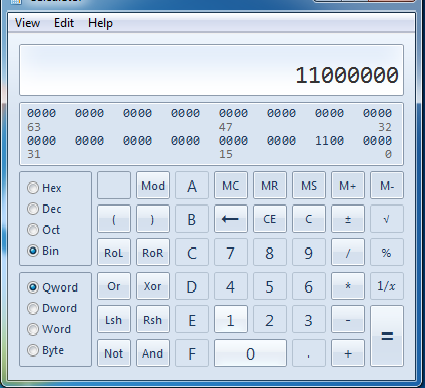

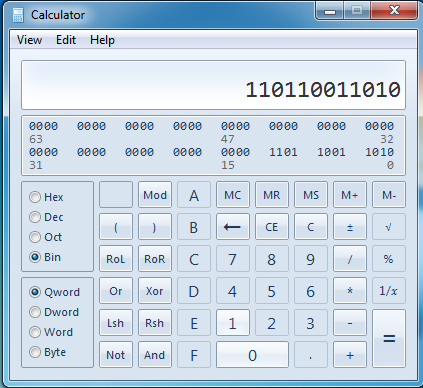

ساده ترین راه انجام این کار این

است که ماشین حساب ویندوز را باز کرده . از منوی View آن را به حالت

Programmer تغییر دهید . سپس از سمت چپ روی Mode دسیمال(Dec) قرار دهید و

عدد 192 را تایپ کنید سپس به Mode باینری(Bin) رفته تا عدد شما به باینری

تبدیل شود . همانطور که در شکل زیر نیز می بینید معادل باینری 192 ,

11000000 می شود .آهان پس هشت بیتی که می گفتیم این هشت بیت است که چهار

تای آن می شد 32 بیت . به یاد دارید که گفتیم آی پی یک آدرس 32 بیتی است .

هر

کدام از این 32 بیت مقادیر 0 یا 1 را می گیرند . هر اکتت هم می تواند عدد

دسیمال 0 تا 255 را به خود اختصاص دهد . چرا ؟ به این دلیل که اگر 8 رقم

باینری صفر یعنی 00000000 را داشته باشیم معادل دسیمال آن می شود 0 و اگر 8

رقم باینری یک یعنی 11111111 را داشته باشیم , معادل دسیمال آن 255 می شود

.

قانون دوم :

اولین اکتت یک آدرس آی پی عدد 127 نمی تواند باشد چرا ؟ زیرا این عدد و رنج آن برای مسایل مربوط به عیب یابی سیستم ها رزرو شده است . خیلی مسئله خنده داری است . چرا ؟ این رنج چیزی شامل 7 میلیون آدرس آی پی می باشد و از این بین تنها یک آدرس یعنی 127.0.0.1 استفاده می شود که آن را آدرس LoopBack یا آدرس Localhost نیز می نامند که در طراحی وب وقتی از برنامه Mamp یا Xamp یا Wamp استفاده می شود با استفاده از این آدرس مسیر روت سرور محلی تعریف می شود . یا در عیب یابی های شبکه با استفاده از آن کارت شبکه را به خود برمیگردانند تا تصور کند که به مسیر دیگری متصل می باشد .

قانون سوم :

Host ID یا شناسه میزبان نمی تواند تماما 0 یا تماما 255 باشد . چرا ؟

زیرا در صورتی که Host ID صفر باشد آنوقت بیانگر Network ID خواهد بود .

به عنوان مثال در آدرس 192.168.10.0 , Host ID صفر می باشد .

این آدرس Network ID شبکه است و نمی توان از آن به عنوان یک آی پی مجاز در شبکه استفاده کرد .

همچنین

وقتی Host ID تماما 255 است بیانگر Broadcast Address می باشد . به یاد

دارید که Broadcast چه بود . از این شناسه برای اعلام وجود در کل شبکه

استفاده می شد . مثال مودم وایرلس را به یاد دارید ؟ وقتی که یک مودم

وایرلس را پیکربندی می کنید , برای اینکه مودم برای افراد قابل دسترسی و

نمایش باشد آن را Broadcast می کنید . برای مثال 192.168.10.255 Broadcast

Address برای شبکه 192.168.10.0 می باشد و نمی توان از آن به عنوان یک آی

پی مجاز در شناساندن کامپیوتر های شبکه استفاده کرد .

خوب حال که با این سه قانون آشنا شدید در مورد آدرس دهی از نوع کلاس بندی شده و از نوع بدون کلاس صحبت می کنیم . در آدرس دهی از نوع کلاس بندی شده آدرس های آی پی به رنج و کلاس های A تا E تقسیم بندی می شوند .

کلاس A :

در این کلاس آدرس های آی پی در رنج 1 تا 126 تقسیم بندی می شوند . منظور از آن این است که اگر آی پی انتخاب شده توسط شما از بین یکی از اعداد 1-126 انتخاب شده باشد آدرس دهی شما از نوع کلاس A می باشد . این کلاس دارای Subnet Mask 255.0.0.0 می باشد . به این معنی که Network ID شما 1-126 می باشد یعنی فقط اکتت اول از سمت چپ و در این شبکه شما تعداد 16,777,214 کامپیوتر را می توانید آی پی دهی کنید . این گزینه را زمانی انتخاب می کنید که شبکه که تعداد بالایی کامپیوتر در شبکه دارید .

کلاس B :

در این کلاس آدرس های آی پی در رنج 128 تا 191 تقسیم بندی می شود و این کلاس دارای Subnet Mask 255.255.0.0 می باشد . به این معنی که دو اکتت اول از چپ Network ID هستند و در اکتت آخر Host ID را می سازند . در این رنج نیز شما می توانید 65,534 میزبان را آدرس دهی کنید .

کلاس C :

در این کلاس آدرس های آی پی در رنج 192 تا 223 هستند و با

Subnet Mask 255.255.255.0 سه اکتت اول از چپ Network ID و اکتت آخر بیانگر

Host ID خواهد بود . به همین دلیل در این شبکه تنها می توان 254 کامپیوتر

را آدرس دهی کرد .

کلاس های D و E را کمتر خواهید دید و کمتر به کار می روند .

این

بود خلاصه اای از آنچه آدرس دهی کلاس بندی شده است و جلوتر وقتی آدرس دهی

بدون کلاس را توضیح دادیم متوجه می شوید که دیگر روش کلاس بندی شده کاربرد

چندانی ندارد .

قبل از آنکه وارد بحث آی پی دهی از نوع Public و Private شویم , خوب است بدانید که تمام توضیحاتی که تاکنون در مورد آی پی دادیم در مورد آی پی های ورژن 4 بود . نوع دیگر از آی پی دهی آی پی ورژن 6 است که هنوز در سطح اینتر نت و دنیا رایج نشده است . با استفاده از آی پی های ورژن 4 شما قادر هستید , 3,720,314,628 آی پی در سطح دنیا ایجاد کنید . شاید در نگاه اول به خود بگویید 4 میلیارد آی پی زیاد هم هست ولی در جامعه امروز هر دیوایسی یک آی پی می خواهد یک ساختمان 10 طبقه را در نظر بگیرید . هر کدام از کامپیوتر ها و پرینتر ها و روتر های موجود در این ساختمان یک آی پی می خواهند . آهان پس اگر اینطور باشد در کل دنیا آی پی کم می آید . دلیل روی آوردن به آی پی ورژن 6 هم همین است . ولی چطور هم اکنون و سالیان زیادی است که از آی پی ورژن 4 استفاده می شود و مشکلی بوجود نیامده است ؟

نکته همین جاست وجود آی پی های Private و Public

آدرس های آی پی به دو دسته Private (خصوصی) Public (عمومی) تقسیم بندی می شوند . آدرس های Public همان آدرس هایی هستند که در نهایت در اینترنت شناسه یک کامپیوتر خاص می شوند و معرف و شناسنامه یک کامپیوتر یا دیوایس خاص در دنیای Public است . ولی آی پی آدرس های Private چه هستند ؟ قبل توضیح اینکه این آدرس ها چه هستند و چگونه در دنیای اینترنت قابل دسترسی می شوند , بهتر است بدانیم که آنها در یک رنج خاصی تعریف شده هستند و بقیه آدرس ها به غیر از این رنج آدرس های Public را تشکیل خواهند داد .

رنج اول : 10.0.0.0

رنج دوم : 172.16.0.0 تا 172.31.0.0

رنج سوم : 192.168.0.0

این رنج از آی پی آدرس ها برای شبکه های Private رزرو شده اند

و آنها را در اینترنت به عنوان یک آی پی مجاز نخواهید دید و این آی پی ها

در اینترنت قابل شناسایی نیستند . خوب اکنون که محدوده این آی پی ها را

شناختیم , عملکرد و کاربرد حقیقی آنها چیست ؟ این آدرس ها چه کاربردی دارند

؟

قضیه از این قرار است که شرکت های خصوص و سازمان ها و مدارس و

دانشگاهها و ... برای تک تک کامپیوتر ها و دیوایس های خود در ساختمان خود

یک آدرس Public اختصاص نمی دهند بلکه به هر یک از آنها یک آیپی Private

اختصاص می دهند . پس اگر اینطور باشد این آدرس ها تکراری می شوند و مثلا یک

دانشگاه آیپی 192.168.10.4 را به یک کامپیوتر خود اختصاص می دهد و یک شرکت

نیز همین آی پی را می تواند برای یک دیوایس خود تعریف کند . دلیلی که این

آیپی ها در اینترنت یکتا نیستند و معتبر نمی باشند نیز همین است . پس چگونه

در اینترنت شناسایی می شوند ؟ توسط پروسه ای تحت عنوان (Network Address

Translation (NAT

که به معنی ترجمه آدرس های شبکه است . طی این پروسه

دستگاهی تحت عنوان NAT که در خروجی ساختمان شبکه وجود دارد آدرس های Public

را به یک آدرس Private ترجمه می کند تا در شبکه قابل شناسایی باشد .

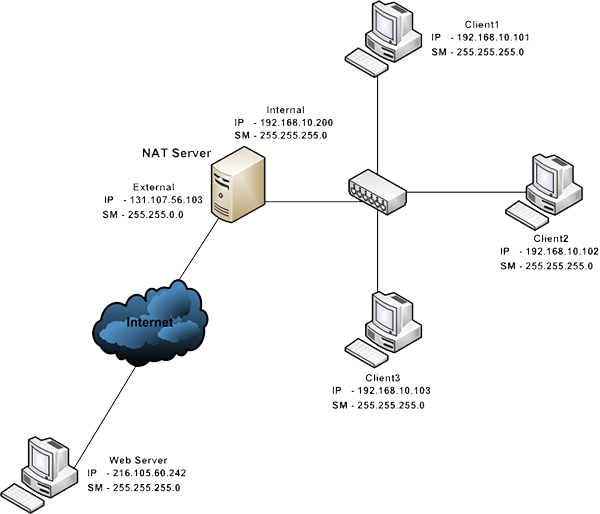

به

شکل زیر دقت کنید . همانگونه که در شکل نیز می بینید در شبکه خصوصی سازمان

ما 3 کلاینت یا کامپیوتر با نام های Client1 و Client2 و Client3 وجود

دارند که به ترتیب آی پی های خصوصی 192.168.10.101 و 192.168.10.102 و

192.168.10.103 را دارند . در سمت چپ نیز NAT Server که وظیفه ترجمه آی پی

ها را بر عهده دارد قرار گرفته است .دستگاه NAT دارای دو کارت شبکه می باشد

که یکی آی پی در رنج داخلی شبکه یعنی 192.168.10.0 و دیگر آی پی در رنج

خارجی 131.107.56.103 را دارد که در اینترنت مجاز است . درنهایت در پایین

سمت چپ نیز فضای خارجی یا اینترنت قرار گرفته است .

اکنون فرض کنید که Client 1 درخواستی را برای یک وب سایت مثلا سایت گوگل می

فرستد . درخواست او برای NAT Server ارسال می گردد . سرور NAT اطلاعات هدر

یا عنوان بسته درخواستی را تغییر می دهد و آی پی مبدا را از

192.168.10.101 به 131.107.56.103 تغییر می دهد . سپس یک کش (Cache) از

درخواست مربوطه ذخیره می کند تا به یاد داشته باشد که درخواست از چه

کامپیوتری در شبکه داخلی به او رسیده است . در مرحله بعدی NAT درخواست

کلاینت 1 را به سایت گوگل می فرستد و به دلیل اینکه این درخواست حاوی آی پی

آدرس 131.107.56.103 می باشد , سایت گوگل درخواست را معتبر شناخته و پاسخ

را به سرور NAT بر می گرداند . در این زمان سرور NAT دوباره هدر آی پی را

دستکاری کرده و باتوجه به کش ذخیره شده آی پی 192.168.10.101 را بر می

گرداند و در نهایت بسته را به کلاینت 1 تقدیم می کند . این پروسه در میلی

ثانیه ها اتفاق می افتد و از این طریق می توان با استفاده از تنها یک

آی پی اختصاصی و مجاز یک سازمان بزرگ را آی پی دهی کرد . انواع دیگری از NAT وجود دارند (PAT) که خارج از حوصله این بحث است .

اکنون تفاوت آی پی دهی های Private و Public را دریافتید , چگونه این آی پی ها را برای کامپیوتر ها تعریف می کنیم ؟ به سه روش می توان به یک کامپیوتر آی پی دهی داد :

روش اول :

به صورت Static یا به صورت دستی می باشد . در این روش شما به عنوان مدیر شبکه به صورت دستی آی پی مورد نظر را در سیستم مورد نظر تایپ کرده و به صورت کاملا دستی آن را پیکربندی می کنید .این روش جز در جاهایی که تعداد کمی کامپیوتر وجود دارد , توصیه نمی شود .

روش دوم :

به صورت دینامیک می باشد . که در این روش دستگاهی تحت عنوان

(DHCP (Dynamic Host Configuration Protocol در شبکه قرار می گیرد که وظیفه

آی پی دهی به صورت خودکار به کامپیوتر های شبکه را برعهده می گیرد . در

اینجا نمی خواهیم به شرح این دستگاه بپردازیم ولی برای درک بهتر فرض کنیم

که ما در شبکه خود یک سرور DHCP داریم که یک رنج آی پی به او تعلق می گیرد و

کلاینت ها به صورت دینامیک به سرور DHCP می گویند که من به یک آی پی نیاز

دارم و DHCP یک آی پی از رنج در نظر گرفته شده را به او می دهد .

این

روش معمولترین روش آی پی دهی به کلاینت ها در شبکه می باشد . شما به عنوان

مدیر شبکه یک سرور DHCP را پیکربندی می کنید و یک رنج آی پی خاص برای او

تعریف می کنید و کلاینت ها به نیاز خود می رسند . حال فرض کنید که کامپیوتر

شما به صورت دستی آی پی دهی نشده است و روی حالت دریافت اتوماتیک آی پی

قرار دارد . به DHCP درخواستی برای دریافت آی پی ارسال می کند ولی دستگاه

DHCP به هر دلیل در دسترس نیست . چه اتفاقی رخ می دهد ؟ آیا کامپیوتر شما

بدون آی پی خواهد ماند ؟ خیر . سیستم عامل , با استفاده از روش APIPA شروع

به آی پی دهی به کامپیوتر های درون شبکه میکند .APIPA مخفف کلمه Automatic

Private IP Addressing می باشد که در این روش با استفاده از رنج آی پی

169.254.0.0 که به این منظور رزرو شده است سیستم ها آی پی دریافت می کنند .

من این اتفاق را تجربه کرده ام روزی در جلوی درب خانه در ماشین نشسته بودم و سعی داشتم که با استفاده از لپ تاپ خود به اینترنت وایرلسی که مودم آن در داخل خانه قرار داشت متصل شوم همانطور که می دانید مودمها عموما دارای سرور DHCP هستند و هنگامی که شما قصد اتصال به آن را دارید به صورت خودکار یک آی پی به کامپیوتر شما اختصاص می دهند . به دلیل اینکه من در داخل ماشین بودم و فاصله زیادی با مودم در خانه داشتم آنتن وایرلس بسیار ضعیف بود و اتصال آن از نوع Limited Access برقرار شد . ناگهان با نگاه به گجت Network Meter متوجه شدم که کامپیوتر یک آی پی در رنج 169.254.0.0 را دریافت کرده است . دلیل این امر هم آن بود که با توجه به فاصله زیاد سرور DHCP عملکرد درستی نداشت .

خوب حالا وارد مبحث ریاضی می شویم . با ریاضی رابطه

خوبی ندارید ؟ نگران نباشید بنده به شخصه هیچ وقت نمره ای بالاتر از 12 در

درس شیرین ریاضی کسب نکرده ام و به شما قول می دهم که شما را با X و Y

درگیر نکنم. مفاهیمی که در اینجا به آنها خواهیم پرداخت راه حلی برای تبدیل

اعداد باینری به دسیمال و بالعکس بر روی کاغذ و بدون نیاز به ماشین حساب

می باشد . اگر در این مورد تبحر دارید می توانید به مبحث بعدی بروید .

برای

شروع این عدد چیست و از کجا آمده است ؟ 3482 شاید با خود بگویید سوال

مسخره ای است و جواب آن مشخص این عدد سه هزار و چهار صدو هشتاد و دو است .

منظور بنده را متوجه نشده اید. از کجا می فهمید که این عدد سه هزار و چهار

صدو هشتاد ودو است . خوب به دروس ریاضی دوره ابتدایی برگردید :

1,000 = 3 , 100 = 4 , 10 = 8 , 1 = 2

کاری که ما در اینجا انجام می دهیم این است که هرکدام از

اعداد 3482 را در مرتبه یکان دهگان صدگان هزارگان و .. مربوطه قرار می دهیم

و در آن ضرب می کنیم و سپس حاصل هر چهار عدد را با یکدیگر جمع کرده و به

عدد 3482 می رسیم

3 * 1000 = 3000

4 * 100 = 400

8 * 10 = 80

2 * 1 = 2

حاصل جمع می شود 3482

این مقدمه بود برای اینکه بتوانیم دسیمال را به باینری تبدیل کنیم .

اعداد دسیمال اعداد 10 Base یا مبنای ده هستند و دلیلی که این اعداد را بر پایه ده می نامیم این است که هر ستون آن ده جایگاه و یا عدد که 0-9 هستند را در بر می گیرند و سپس هر پایه به توان می رسد :

به همین ترتیب حاصل هریک را در زیر آن ملاحظه می کنید .

ولی اعداد باینری اعدادی2Base یا مبنای 2 هستند یعنی فقط عدد 0 و 1 را قبول می کنند

خوب حالا با توجه به این مفاهیمی که گفتیم روی کاغذ شروع به تبدیل باینری و دسیمال به یکدیگر می کنیم .

ابتدا تبدیل باینری به دسیمال

فرض کنید عدد 10101010 را که یک عدد باینری است و فقط از 0 و 1 تبدیل شده است را می خواهیم به یک عدد دسیمال که از اعداد 0-9 تشکیل شده است تبدیل کنیم برای این کار مطابق زیر اعداد حاصل از مبنا های باینری را تا جایی که نیاز داریم می نویسیم . در اینجا عدد باینری ما هشت رقمی است پس تا 27 که 128 می شود را می نویسیم و سپس اعداد 0 و 1 باینری را به ترتیب زیر مبنای آن قرار می دهیم : عدد ما 10101010 بود پس به صورت زیر می شود :

حال عدد باینری را در ستون مربوط ضرب می کنیم و کل اعداد به

دست آمده را با هم جمع می کنیم .مثلا 1 را در 128 ضرب می کنیم که می شود

همان 128 و 0 را در 64 ضرب می کنیم که می شود همان صفر و ... نتیجه به صورت

زیر می شود که اعداد به دست آمده را با هم جمع می کنیم : 128 + 32 + 8 +

2 = 170

پس معادل دسیمال عدد باینری 10101010 می شود 170

اکنون تبدیل دسیمال به باینری :

تبدیل دسیمال به باینری کمی پیچیده تر است و نیاز به دقت بیشتری دارد .

ما می خواهیم عدد 3482 را که یک عدد دسیمال است به باینری یا 0 و 1 تبدیل کنیم . برای اینکار همانطور که در زیر می بینید حاصل مبنا ها را تا توان 12 می نویسیم چرا تا توان دوازده ؟ چون عدد ما 3482 است و اگر عدد ما 28 بود فقط تا توان 5 که 32 بود را می نوشتیم .

کاری که ما در اینجا انجام می دهیم این است که به عدد خود دقت می کنیم و بزرگترین مبنایی که این عدد می تواند آن را تکمیل کند را پیدا می کنید . عدد ما 3482 است آیا این عدد می تواند مبنای 12 یا 4096 را پر کند خیر آیا می تواند مبنای 11 یا 2048 را پر کند بله پس کاری که ما می کنیم این است که در زیر 2048 عدد 1 را قرار داد و سپس 2048 را از 3482 کم می کنیم .

1434 = 3482 - 2048

در مرحله بعدی حاصل به دست آمده را که عدد 1434 است را دوباره

با مبناهای بالا مقایسه کرده و بزرگترین مبنایی را که می تواند پر کند را

پیدا می کنیم که می شود مبنای 10 یا 1024

در زیر 1024 عدد یک را قرار داده و آن را از 1434 کم می کنیم

410 = 1024 - 1434

حاصل

می شود 410 دوباره 410 می تواند مبنای 9 یا 512 را پر کند ؟ خیر این بار

به جای 1 در زیر 512 عدد صفر را قرار می دهیم .(در هر بخشی که عدد ما نمی

تواند آن مبنا را پر کند , در زیر مبنا عدد صفر را قرار داده و به مبنای

بعدی رجوع می کنیم)

410 می تواند مبنای 8 یا 256 را پر کند ؟ بله در زیر 256 عدد 1 را قرار داده و آن را از 410 کم می کنیم

154 = 256 - 410

حاصل می شود 154 آیا 154 می تواند مبنای 7 یا 128 را پر کند ؟ بله در زیر 128 عدد 1 را قرار داده و آن را از 154 کم می کنیم .

26 = 128 - 154

حاصل می شود 26 آیا 26 می تواند مبنای 6 یا 64 را پر کند ؟ خیر در زیر 64

عدد صفر را قرار داده آیا 26 می تواند مبنای 5 یا 32 را پر کند ؟ خیر در

زیر 32 هم صفر قرار می دهیم .

آیا 26 می تواند مبنای 4 یا 16 را پر کند ؟ بله در زیر 16 عدد 1 را قرار داده و آن را از 26 کم می کنیم .

10 = 16 - 26

حاصل می شود 10 آیا 10 می تواند مبنای 3 یا 8 را پر کند ؟ بله در زیر 8

نیز عدد 1 را قرار می دهیم و از هم کم می کنیم . حاصل می شود 2 آیا 2 می

تواند مبنای 2 را پر کند؟ خیر در زیر 4 نیز عدد صفر را قرار می دهیم . آیا 4

می تواند مبنای 1 راپر کند ؟ بله عدد 1 را در زیر عدد 2 قرار داده و از هم

کسر می کنیم . حاصل می شود صفر پس زیر مبنای صفر یا 1 نیز صفر را قرار می

دهیم

پس عدد 3482 که یک عدد دسیمال است به عدد باینری 110110011010 تبدیل گردید .

این همه جون کندیم که یک عدد را تبدیل کنید . به عنوان یک مدیر شبکه

بایستی این مفهوم را بدانید و بتوانید این اعداد را به یکدیگر تبدیل کنید

ولی دلیل بر استفاده از این روش نیست . شما مطابق شکل زیر به راحتی می

توانید این کار را با ماشین حساب ویندوز انجام دهید .

تا اینجا یاد گرفتیم که چگونه اعداد باینری را به دسیمال و اعداد دسیمال را به باینری تبدیل کنیم . ولی چرا این مفاهیم را آموختیم ؟ کاربرد آنها کجاست ؟ بخشی از کاربرد آنها را در اینجا و بخش مهم تر آنها را هنگام نوشتن و ایجاد CIDR بیان می کنیم .

حتما به یاد دارید که گفتیم آدرس های آی پی یک عدد 32 بیتی است . بله در حقیقت آدرس آیپی یک عدد 32 بیتی است که برای محاسبه راحت تر از 4 عدد 8 بیتی یا 4 اکتت تشکیل شده است که این 8 بیتی ها را با یک علامت دات (نقطه) از هم جدا نموده ایم . حال آیپی 192.168.10.101 و سابنت ماسک 255.255.255.0 را در نظر بگیرید ماشین حساب ویندوز را باز کنید و یا اگر درس ریاضی را خوب فراگرفته اید کاغذ و قلم را بردارید مطابق آنچه گفتیم معادل باینری هرکدام از اعداد سه رقمی دسیمال را که با یک نقطه از هم جدا شده اند را به دست آورید :

192 = 11000000

168 = 10101000

10 = 00001010

101 = 01100101

و در مجموع می شود 11000000.10101000.00001010.01100101

و سابنت ماسک نیز به همین صورت :

255 = 11111111

255 = 11111111

255 = 11111111

0 = 00000000

و در مجموع می شود 11111111.11111111.11111111.00000000

11000000.10101000.00001010.01100101

11111111.11111111.11111111.00000000

به صورت بالا Subnet Mask محدوده Network ID را از Host ID تفکیک می کند .

اکنون که آیپی و سابنت ماسک را به صورت بالا نمایش دادیم حتما از خود می پرسید چه دلیلی برای این کار وجود دارد ؟ چه فایده ای دارد ؟

استفاده و کاربردی اصلی آن در فرآیند سابنتینگ است که در درس های بعدی به آن خواهیم پرداخت .

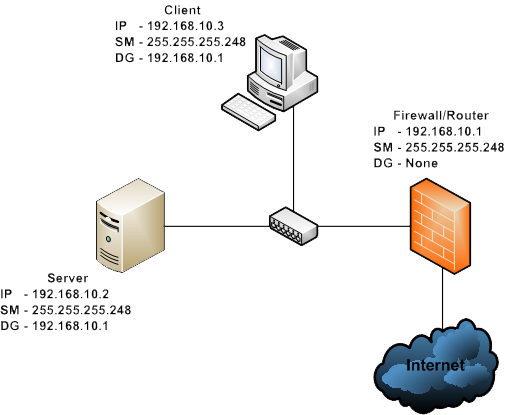

پروسه ای است که طی آن یک شبکه بزرگ را به چند شبکه کوچکتر تقسیم بندی می کنند . با استفاده از این قابلیت , تاثیرگذاری و مدیریت شبکه بهبود می یابد . به مثال زیر دقت کنید :

شبکه ای با آی پی آدرس 172.16.0.0 و سابنت ماسک 255.255.0.0 داریم . این شبکه می تواند 65534 هاست یا کامپیوتر را آیپی دهی کند . با استفاده از پروسه سابنتینگ می توانید شبکه را به قسمت های کوچک تر تقسیم کنید و به هر بخش تعداد آدرس کمتری اختصاص دهیم .

172.16.1.0 (254 هاست)

172.16.2.0 (254 هاست)

172.16.3.0 (254 هاست)

با این کاردر واقع سابنت ماسک را از 255.255.0.0 به 255.255.255.0 تغییر داده ایم و چندین رنج آیپی کوچکتر پدید آورده ایم .

خوب اکنون زمان آن رسیده تا در مورد آی پی دهی بدون کلاس بندی صحبت کنیم . در آیپی دهی کلاس بندی شده شما برای اینکه رنج آیپی شبکه را تعیین کنید 3 انتخاب داشتید . انتخاب کلاس A یا B یا C

حال فرض کنید شما می خواهید شبکه را ایجاد کنید که 2000 هاست

در آن دارید و تنها به 2000 آیپی نیازمندید . اگر کلاس B را انتخاب کنید

(کلاس B 65534 آیپی به ما می دهد) بیش از 63000 آدرس آیپی را دور ریخته اید

.یک راه دیگر نیز دارید و آن اینکه کلاس C را انتخاب کنید (کلاس C 254

آیپی به ما می دهد ) و برای اینکار بایستی 8 کلاس C را انتخاب کرده که با

این کار داده های جدول روتینگ شما به هم می ریزید و مجبورید شبکه را به 8

قسمت تقسیم کنید . پس نتیجه می گیریم که استفاده از آیپی دهی کلاس بندی شده

چاره کار ما نیست ؟

پس چاره کار کجاست ؟

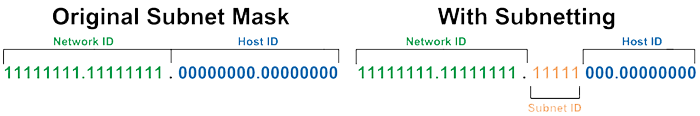

با استفاده از آیپی دهی بدون کلاس بندی یا Classless Interdomain Routing (CIDR) و سابنت ماسک های با طول متغیر Variable Length Subnet Masks (VLSM) دیگر فقط کلاس Aو B و C نداریم و فقط از سه سابنت ماسک 255.0.0.0 و 255.255.0.0 و 255.255.255.0 استفاده نمی کنیم . اینجاست که اعداد باینری به کار ما می آیند

در شکل های زیر به محل قرار گیری نقطه ها دقت کنید . در آیپی دهی کلاس بندی ما نمی توانستیم از این نقطه ها عبور کنیم اگر کلاس A داشتیم سابنت ماسک به صورت زیر بود :

اگر کلاس B داشتیم به صورت زیر بود :

اگر کلاس C داشتیم به صورت زیر بود :

ولی اکنون با آی پی دهی بدون کلاس بندی می توانیم از این مرز نقطه ها عبور کنیم و VLSM های متفاوتی مانند زیر ایجاد کنیم :

و مرزها اینگونه تغییر یافتند (دو رنگ قرمز و مشکی مرزها را نشان می دهد)

خوب حالا چگونه با استفاده از CIDR و VLSM عمل سابنتینگ را انجام دهیم ؟